知っていますか?サイバーセキュリティ、今すぐ実施すべき四つの対策

公開日:2025年2月12日

サイバーリスク

2025年2月1日(土)から3月18日(火)まで、内閣サイバーセキュリティセンター(NISC:National center of Incident readiness and Strategy for Cybersecurity)が定める、「サイバーセキュリティ月間」が始まりました。

今すぐ実施すべき四つの対策

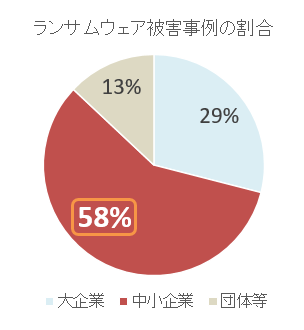

皆さま、さまざまな場面で、サイバー攻撃に関する情報には触れる一方で、「攻撃を受けるのは大手だけでしょう?」「自社が狙われる訳がない」と、他人事のように思っていませんか。

実は、ランサムウェア被害を受ける6割は中小企業です。大きな損失に繋がる事例が複数出ており、会社の規模を問わず、どの企業にとってもサイバーセキュリティは取り組まなければいけない重要なテーマになっています。

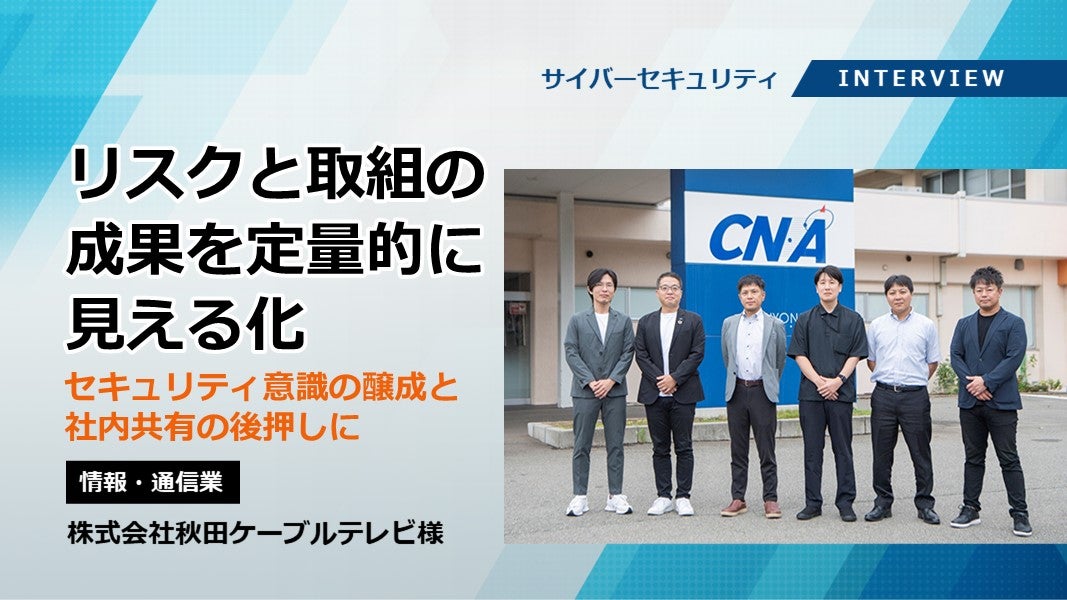

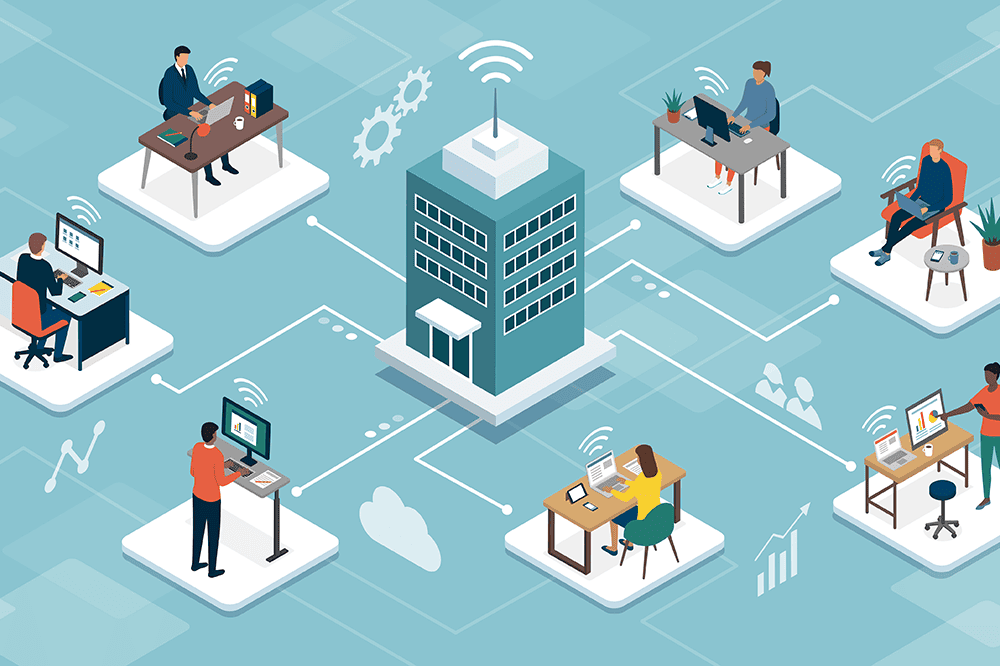

サイバー攻撃は、不審メールや添付ファイルを開いてしまうことで発生すると思っていませんか。

最近ではランサムウェアの完全被害に遭う企業が増えていますが、ランサムウェアの完全事例の8割がVPN(Virtual Private Network、仮想プライベートネットワーク)と呼ばれる、リモートアクセス用機器の脆弱性をついた攻撃とリモートデスクトップ機能の悪用です。メールや添付ファイル起因の攻撃は、1割もありません。これは、メール用のセキュリティ製品の機能が向上し、以前よりも不審メールがユーザに届かなくなったことや、ユーザ側のリテラシーが向上したことによって、不審メールの開封率が下がったことが挙げられます。そのため、ハッカーは攻撃手法を変え、外部からアクセス可能な脆弱なVPN機器やリモートデスクトップシステムを直接狙うようになりました。

このような攻撃に対応するためには、できる限り新しいバージョンのシステムを採用し、ソフトウェアの更新を定期的に行うことが重要です。逆にメンテナンスを怠ると、システムが脆弱な状態で放置されることになり、結果的にサイバー攻撃を受けるリスクが高まります。

対策②:サイバー攻撃への感度を全社員で高めましょう

総務部門などのIT資産に関係する部門や社員が対応するだけでは、高度化/巧妙化が進むサイバー攻撃から自社の資産を守り切ることはできません。

社員一人ひとりがサイバー攻撃に対する感度を高め、ツールで防ぎきれない攻撃を察知し、攻撃を避ける行動をとることが求められます。また、リスクに繋がる事項が発生した場合は、IT資産に関係する部門と連携し、リスクを抑えていくような態勢を作ることが重要です。

このような態勢を実現するためには社内研修が重要になりますが、研修を効果的なものにするためには、演習なども織り交ぜた座学研修だけにとどまらないアプローチが重要です。そして全社員がサイバー攻撃に対する意識を高め、当事者意識を持つことで、より効果的な社内文化の醸成につながります。

対策③:サイバー攻撃を受けにくくする備えをしましょう

ハッカーは攻撃対象の知名度や規模に関わらず攻撃を行うため、企業規模に関係なくIT資産を守るツールの導入が必要です。

具体的には、ウイルス対策ソフトやEDR(Endpoint Detection and Response)、ハッカーと同じ視点で、IT資産のリスクを分析できるASM(Attack Surface Management)ツール、異常な外部への通信を検知し、通信を遮断するようなUTM(Unified Threat Management)の導入が有効です。

【関連記事】

EDRの概要やEPPとの違い、注目されている理由等について解説しています。

ただし、一つのツールすべてのサイバー攻撃を防ぐことは出来ないため、ツールを複数導入し、多層的な防御態勢を構築することが重要です。また、リスクを低減させるために、各ツールの設定内容や検知内容を定期的に確認・分析することが必要です。

ASMの概要や必要性、脆弱性診断との違いや活用メリット等について解説しています。

対策④:サイバー攻撃を受けた場合の備えを確認しましょう

サイバー攻撃を受けた場合、「影響を最小限に抑えること」と「事業をどのように継続するか」が重要な考え方です。

そのため、平時からサイバー攻撃を受けた際の対応フローを、社内だけでなく弁護士や復旧業者等の社外関係者とも確認し、被害を受けた際に迅速に対応策が実施できる体制を整えましょう。また、メールシステムが使えないことを想定し、事前に電話帳を作成してメール以外の手段で迅速にやり取りできる体制を構築することも効果的です。

さらに、サイバー保険に加入することで、被害を受けてしまった際の金銭的な補償を備えておくことも有効です。補償範囲は、保険のプランによりますが、サイバー攻撃によって発生したシステムの調査・復旧費用の補償だけでなく、遺失利益の補償も受けることができる場合があります。

まとめ

サイバー攻撃は、「いつか来るかも」ではなく、「いつでも来る」という身近なリスクです。そのため、継続的に、サイバー攻撃を受けにくい態勢を整え、攻撃を受けても被害を最小限に抑えることが重要です。

上記四つの流れを通して、このサイバーセキュリティ月間に、是非サイバーセキュリティについて、見直すようにしましょう。