身近な情報機器に潜む「ゼロデイ脆弱性」とその対策

公開日:2023年6月1日

サイバーリスク

OSやソフトウェアにおける技術上の欠陥は日々多数発見されており、悪意を持った攻撃者たちが悪用してサイバー攻撃を仕掛けるという状況が起こっています。近年は、脆弱性が発見されてから短期間で攻撃が実行され、被害が発生しているのです。

本稿では、脆弱性およびゼロデイ攻撃と対策のポイントについて解説します。

脆弱性とは

.jpeg)

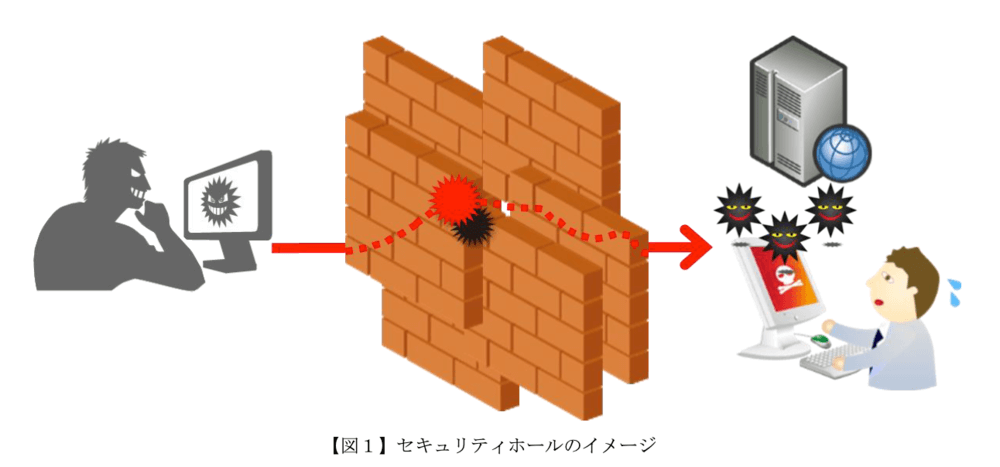

脆弱性とは、コンピュータの OS やソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥のことを指し、「セキュリティホール」とも呼ばれています。脆弱性が存在すると、悪意を持った攻撃者たちが悪用してサイバー攻撃を仕掛けることができるようになるのです。

脆弱性は、設定変更によりすぐに対処できる場合もありますが、ソフトウェアを開発したメーカーから脆弱性を解消するための修正プログラムが配布されるのを待たなければならないことも多いといえます。ユーザにおいては、修正プログラムが配布されたのち、OS やソフトウェアのアップデートが必要になります。

例えば、Windows の場合には Windows Update によってそれまでに発見された脆弱性を塞ぐことが可能です。修正プログラムは、自動で更新が行われるものもあれば、手動で更新を行わなければならないものもあります。

ゼロデイ攻撃とは

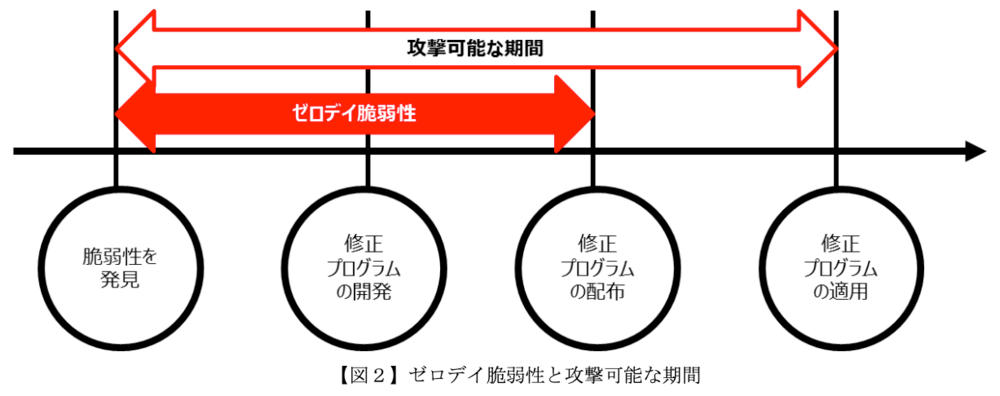

近年は「ゼロデイ攻撃」と呼ばれる手法が増加しています。ゼロデイ攻撃とは、OS やソフトウェアに対する脆弱性が発見されたときに、メーカーが修正プログラムを配布するまでの間に、その脆弱性を利用して行われる攻撃を指します。

脆弱性情報を迅速に共有するために脆弱性情報データベースが構築されていますが、悪意を持った攻撃者はこうした脆弱性情報を参照して、脆弱性が発見されてから短期間でエクスプロイト(脆弱性を利用した不正プログラム)を用いた攻撃を実行するのです。

発見された脆弱性の内容によっては、非常に大きな脅威となります。なお、修正プログラムがリリースされているのに、適用しないまま放置している原因として主に以下の3つが挙げられますが、「ゼロデイ」の状態が継続していることになり、非常に危険だといえるでしょう。

- ・修正プログラムがリリースされていることを知らない

- ・レガシーシステム(メーカーのサポート対象外)を使用している

- ・自社の保有する IT 資産を把握していない

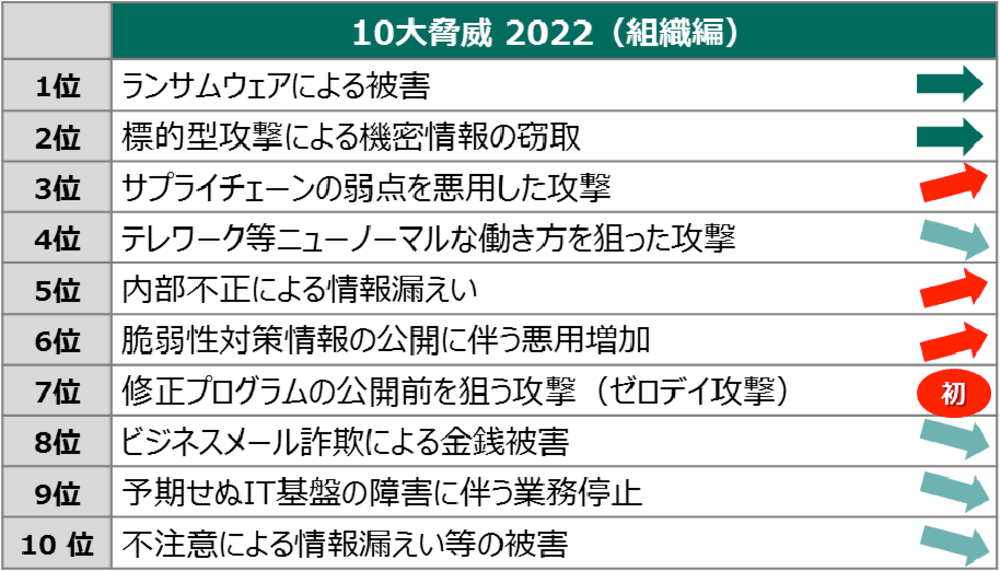

独立行政法人情報処理推進機構(IPA)は、前年に発生した情報セキュリティ事故や攻撃の状況等から注意すべき脅威を選出した「情報セキュリティ 10 大脅威」を公開しています。2022 年に発表された10大脅威の組織編7位に「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が初めてランクインしました。

【表1】「情報セキュリティ10大脅威 2022」2022年1月27日公開(独立行政法人情報処理推進機構)

【表1】「情報セキュリティ10大脅威 2022」2022年1月27日公開(独立行政法人情報処理推進機構)

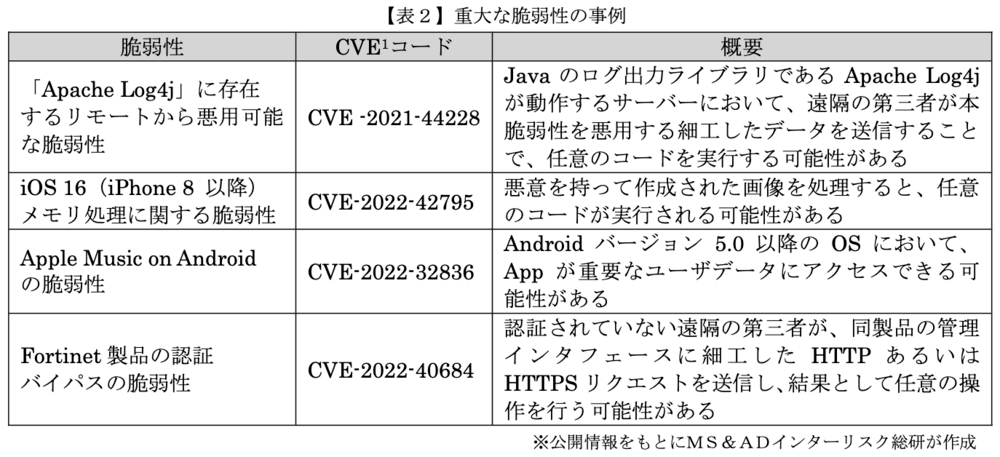

【表2】重大な脆弱性の事例

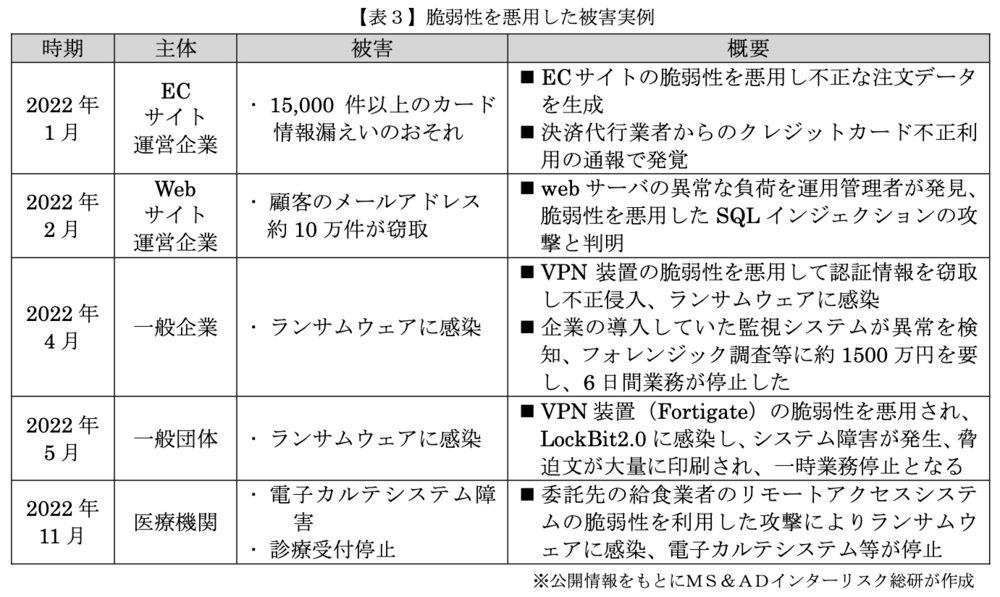

【表3】脆弱性を悪用した被害実例

【表3】脆弱性を悪用した被害実例

対策のポイント

日々新たな脆弱性が発見されており、「100%安全な製品・サービス」はなく、ゼロデイ攻撃を完全に防ぐことは非常に困難だといえます。「侵入される確率を下げること」と「侵入された際に早期に発見できること」が被害を最小化する上で重要なポイントとなります。

以下、対策の事例を示していきます。

?迅速なパッチ適用

OSやソフトウェアのアップデートが公表されたら、速やかに適用することが重要です。システムがバージョンアップされるとき、その更新内容には、バグへの対策や脆弱性を塞ぐ修正プログラムなどが含まれます。

なお、パッチの適用により脆弱性を塞いでも新たな脆弱性が発見される可能性があるため、常にOSやソフトウェアの更新情報を収集して、できる限り迅速にアップデートを行う必要があります。また、システムの最新バージョンへの更新は、新機能の追加や既存機能の改善が含まれる場合もあるのです。

なお、サポート対応を終了した旧バージョンのOSやソフトウェアにおいて不具合が生じても、メーカーによるサポートが受けられないケースがあることにも留意しておきましょう。

- メリット :(原則として)費用が掛からず、手軽にできます。

- デメリット:開発元メーカーが配布した修正プログラムを適用するまで、悪意を持った攻撃に対しては無防備となります。更新プログラムの中には、自ら最新情報を探しに行く必要があります。

サンドボックス

サンドボックスとは、仮想環境上に構築されたパソコンでファイルの挙動を観察し、不審な動きがないかを確認することで未知のマルウェアを検知し、侵入を防ぐ仕組みです。例えば、受信メールをサンドボックス内で開封し、添付ファイルやメール内のリンクを検証、問題のあるプログラムが含まれていれば、ユーザに通知するような機能を指します。

- メリット :未知の脅威に対応でき、安全な環境下で動作確認・分析が可能で、削除等の対処を行うことができます。システム管理者などの運用の変更や負荷が生じづらいのが特徴です。

- デメリット:導入コストが掛かります。

EDR(Endpoint Detection and Response)

- メリット :マルウェアの侵入や感染した場合、速やかな検知と対応が可能なため、被害を最小限に留めることができます。ログが残るので被害状況を確認するための情報収集が容易となります。

- デメリット:自社の業務内容に応じたチューニングが必要。チューニングが適切でないと過検知や誤検知により通常業務が阻害される可能性があります。監視サービスが有償、あるいは限定的なサービスとなっている場合は、コスト・運用負荷が高くなります。

発見された脆弱性への根本的な対応は、(1)迅速なパッチ適用だといえます。迅速かつ確実な脆弱性対応を実施するためには、以下を実施・運用する体制や手順を整備することが重要です。

- ・あらかじめ自組織で使用しているすべてのハードウェア、ソフトウェア、サービスを把握できます

- ・タイムリーに脆弱性情報を取得できます

- ・脆弱性が確認されたときにはすぐに対応できます

昨今、サイバー攻撃は多様化・巧妙化しており、また、サプライチェーンを介したサイバーセキュリティ関連被害が拡大しています。予防に傾注した対策だけでは被害の回避は不可能であり、自社の実態にあった効果的な対策を「多重的に」実施することが肝要です。

自社を取り巻く現状とリスク対応能力を把握し、「自社でできること」と「専門家(外部)へアウトソースすること」を整理した上で更なる対策の強化や適切なリスク対応の実施が望まれるといえるでしょう。

MS&ADインターリスク総研株式会社発行のサイバーセキュリティニュース2022年12月(No.2)を基に作成したものです。