パスワードに頼り切らない認証方法とは~多要素認証のススメ~

公開日:2023年6月1日

サイバーリスク

アクセス管理に用いられるID・パスワードを狙う攻撃は様々あり、その設定にはいくつかの推奨事項があるが、適切に設定されないといったIT統制上の課題があります。多要素認証とは、知識認証、所有物認証、生体認証のいずれか複数の認証を行い、定められたすべての要素が揃うことで認証に成功する仕組みを指します。

本稿では、アクセス管理の一要素である識別・認証・認可の役割と、よりセキュアな認証を実現する多要素認証について解説します。

ID・パスワード管理の課題

.jpeg)

インターネットを介したサイバー空間は、世界中の誰でも・どこからでも利用できる公共財の一つであり、いつでも・どこからでも欲しい情報にアクセスできる利便性をもたらす一方で、秘匿にしておきたい機密情報や個人情報などといった重要情報が想定しない第三者から閲覧される可能性があります。秘匿にしておきたい重要情報へのアクセス管理の役割を担っているのがIDとパスワードですが、ひとたびパスワード情報が悪意ある攻撃者に知られると、重要情報を盗取するといったサイバー攻撃の起点とされる恐れがあります。

例えば、リスト型攻撃1や辞書攻撃2、総当たり攻撃3など、パスワードの盗取を目的とした攻撃手法は様々存在しており、複数の異なるサービス間において使い回されているパスワードや、誕生日や氏名で構成される推測が容易なパスワードはかかる攻撃によって攻撃者に盗取される可能性が高いでしょう。従前より企業の情報システム担当やサービス提供事業者は、利用者に対して以下のようなパスワード設定を促しています。

- ・サービスごとに固有のパスワードを設定するようにしましょう

- ・大文字、小文字、数字、記号を織り交ぜて設定しましょう

- ・同じ文字の繰り返し(aaaaa)や順番(abcde…)のパスワードを利用しないようにしましょう

一方で、複雑なパスワードは利用者の管理負荷を増大させるため、上記の要求項目が形骸化してしまい、社内のIT統制が正しく機能せず、セキュアな状態の確保が難しくなっている面もあります。本稿では、アクセス管理の一要素である識別・認証・認可の役割と、よりセキュアな認証を実現する多要素認証について解説します。

識別・認証・認可とは

.jpeg)

サイバー空間において、利用者を限定して特定の利用者のみがアクセスできる仕組みの一つに識別・認証・認可のプロセスがあり、情報セキュリティにおける機密性・完全性・可用性を守るために不可欠な要素となっています。

識別(Identification)

識別とは、サイバー空間にアクセスする利用者に対して固有の識別子を与える仕組みであり、現実空間における免許証や社員証、学生証のような仕組みです。サイバー空間では自分自身の身元証明としてIDがユーザーごとに付与されます。

例えば、Aさんがメール機能や動画視聴、マップ機能が利用できるシステムXを新たに利用する場合、Aさんの個人情報(氏名・メールアドレス等)を登録することで、システムXを利用する際の固有の識別子(=ID)が付与されます。

認証(Authentication)

認証とは、識別において付与されたIDの正当性を検証するプロセスです。現実空間では免許証等に付与されている顔写真と、免許証を保有している人物の顔が同一であると判断できるかどうかを通じて本人性を確認しています。

サイバー空間において自分自身を証明する仕組みとして、本人だけが知り得る情報を元に本人の特定を行います。例えば、AさんがシステムXにログインを試みる場合、ID と Aさんのみが知っている情報(パスワード)を組み合わせることで、システムにアクセスをしようとしている A さんの本人性を確認することができます。

認可(Authorization)

認可とは、識別と認証によりアクセスを試みる利用者の本人性が確認できた後に、当該利用者がどの機能・サービスを利用できるかを決定する仕組みです。例えば、AさんがシステムXにおいてメール機能のみ利用できる権限が付与されている場合、その機能のみにアクセス権限を付与することが認可です。

認可の仕組みが存在しない場合、識別・認証のプロセスにおいてアクセスする利用者の身元が特定できたとしても、システム内のすべての情報に自由にアクセスできることになり、秘匿としたい情報を秘匿のままにすることが出来なくなる可能性があります。

識別・認証・認可の3要素の中でも、特に「認証」はアクセスする本人の本人性確認として重要な機能を果たしています。これまでは「本人のみが知り得る情報」を「パスワードのみに依存」して認証をしてきましたが、推測が容易なパスワードや使い回しをしているパスワードは容易に盗取される可能性があることは前述の通りです。

多要素認証とは

.jpeg)

多要素認証とは、「本人のみが知り得る情報による認証(知識認証)」、「本人のみが所有している物による認証(所有物認証)」、「本人の身体的特徴による認証(生体認証)」のいずれか複数もしくはすべてを組み合わせることで認証の強度を高める方法です。多要素認証では、仮にパスワード情報が漏えいしたとしても、システムにアクセスする際にパスワード以外の追加要素が必要になるので不正アクセスの成功率を低減させることができます。

例えば、インターネットバンキングで現金を振り込みする際は、パスワード(=本人のみが知り得る情報) に加えて本人が持つ乱数表(=本人のみが持ち得る所有物)に記載された特定の数字の両方が必要となるケースがあり、身近な多要素認証の一つです。悪意のある攻撃者はパスワードだけを入手したとしても、乱数表が手元になければ不正送金をすることはできません。

.jpeg)

続いて、認証の三要素(知識認証・所有物認証・生体認証)それぞれの概要と利用時に注意するポイントについて解説します。

知的認証(Something you Know)

知識認証とは、パスワードや暗証番号による認証のことを指します。NIST(米国国立標準技術研究所)から発行されている認証に関するガイドライン「NIST SP800-63B」において、パスワードは最低8文字、最大64文字、スペースを受け入れるべきという推奨事項があり、これは「パスワード」から「パスフレーズ」への移行を促しています。

「パスフレーズ」とは、いくつかの単語を組み合わせて「I have lived in Tokyo for 5 years」や「I want to be a cybersecurity expert」のようにランダムな文字列ではなくフレーズとなっているものを指します。パスワードは長く複雑であればあるほど強度が高くなる一方で、利用者が忘れてしまう、また第三者が閲覧できる形でメモを残してしまう可能性も高くなり、パスワード漏えいのリスクが大きくなるので注意が必要です。

フレーズであれば利用者も覚えやすく、文字数も長くなるためパスワードの強度を高めることができます。また、スペースを受け入れる設定が有効になっていることでフレーズのパターン数が増加するので、理論的にありうるパターンすべてを試す総当たり攻撃への耐性も高くなるでしょう。

一方、「ThankyouThankyou」のような単純なフレーズは、辞書に載っている単語や人物名を組み合わせてログインを試す辞書攻撃により突破されてしまう可能性が高い点に留意する必要があります。

また、利用者に対して定期的にパスワード変更を求めることは避けるべきという推奨事項もあります。理由として、利用者側が覚えやすい簡単なパスワードを設定したり、既存パスワードの一部のみを順番に変更したりする(xxxxx1からxxxxx2、xxxxx3…)原因となることが挙げられる。

ただし、パスワード情報が漏えいしていると分かった際は利用者に変更を強制すべきであり、「どんなことがあっても利用者にパスワード変更を要求してはならない」と誤認しないよう留意しておきましょう。

所有物認証(Something you Have)

所有物認証とは、ICカードやスマートフォン、乱数表など本人のみが所有している物を通じて認証を行う仕組みです。個人で保有するスマートフォンを所有物認証に使う際は、Google社やMicrosoft社が提供している認証アプリを利用する方法とSMS5を利用する方法等が挙げられます。

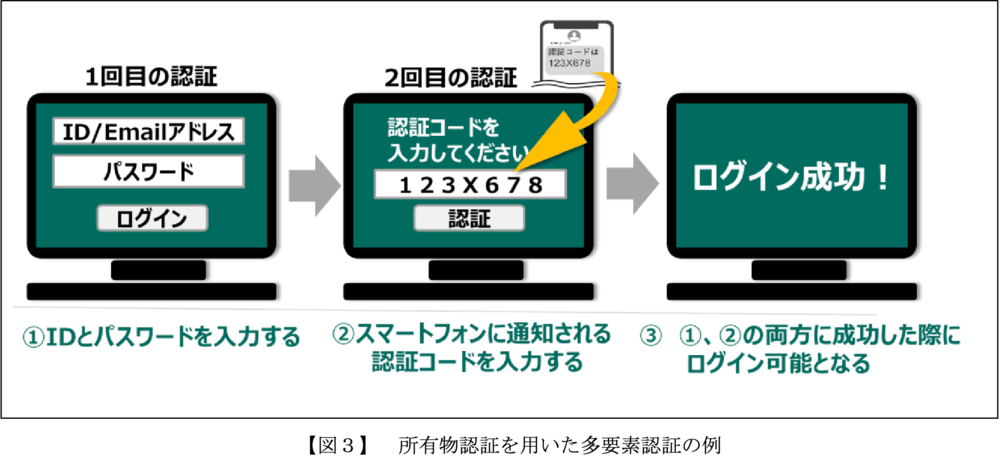

所有物認証を利用した多要素認証は【図3】のように進み、①と②の両方の要素を満たすことでログイン可能となるのです。

なお、NIST SP800-63Bにおいて、SMSはセキュリティを考慮したサービスではなく、送受信内容が傍受されるリスクがあるので所有物認証の際に用いることは避けるべきと示されています。今後、SMSを利用した所有物認証はサポートされなくなる可能性があり、今後の動向に注視する必要があります。

生体認証(Something you Are)

生体認証とは、本人の身体的特徴を認証に用いる手法で、スマートフォンの指紋認証や、国際空港の出国審査に活用されている顔認証などが挙げられます。生体認証は、知識認証で懸念されるパスワードの失念や所有物認証で懸念される紛失による機能停止は起こり得ないですが、生体認証を用いてアクセス管理をする際の注意点を2点紹介します。

1点目は、生体認証の精度の問題です。生体認証は完全に誤りなく本人と他人を識別できるわけではなく、登録された本人ではない他人が認証される他人受入率と、登録された本人であるにも関わらず認証が拒否される本人拒否率が、機能の確保と利便性に大きく影響します。

オフィス等のエントランスの顔認証ゲートにおいて、他人受入率が高いと、正当な権限を持たない者の入室を許可してしまう可能性が高まるでしょう。一方、本人拒否率が高いと、オフィスの関係者であり正当な権限を持つにも関わらず、オフィスへの入場が出来ず、利便性を損ねてしまいます。そのため、生体認証を利用する際は他人受入率と本人受入率の精度を調整することが肝要です。

2点目は、生体認証は本人の身体的特徴という個人情報を登録するため、登録する本人の感情についても考慮する必要があるということです。例えば、生体情報としてDNA情報の提供を求められた場合、DNA 情報の改ざんや漏えいを懸念して、強い心理的抵抗感を持つ可能性があります。

また、生体認証を登録する際、何らかの身体的マイノリティを持つ方は生体データの登録自体ができないことも想定できます。認証サービスとして生体認証を利用する際は、代替手段として生体認証以外の認証方法を用意する配慮が不可欠です。

認証に関する今後の展望

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁 (CISA)は2021年8 月、リモート環境から国の重要なインフラを支えるシステムにアクセスする際、パスワードのみを用いた単要素認証は「Bad practice」、つまり、やってはいけないことであると発表しました。対象はインフラ企業ですが、コロナ禍においてその他の企業も社内ネットワークへリモートアクセスする機会は増加しており、業種や事業規模を問わず、サイバー攻撃の脅威から自社を守るために、パスワードのみに依存した認証のリスクを正しく認識して多要素認証の利用を積極的に検討することが求められています。

また、「FIDO 認証6」や「WebAuthn7」などパスワードを使わない認証技術をはじめとした新たな認証方法やガイドラインが発表されています。2022年5月には、Apple社、Google社、Microsoft社が共同で、FIDO認証の機能を拡充し、異なるプラットフォーム間であっても、シームレスにFIDO認証の技術を利用できるパスワードレス環境を拡充していく計画を発表しました。

この取組によって、利用者をパスワード利用の煩雑さから解放し、利便性と安全性が保たれた認証方法の普及を期待できます。セキュリティ対策には、資産管理やアクセス管理、脆弱性管理など、多くの要求事項があり、その中でも認証はアクセス管理の重要な要素の一つとなっています。

本稿が認証に関する考え方のアップデートの参考となり、サイバーセキュリティ対策強化の一助となれば幸いです。

MS&ADインターリスク総研株式会社発行のサイバーセキュリティニュース2022年9月(No.1)を基に作成したものです。