さらに活発化するランサムウェア攻撃 2023年の動向を振り返る

公開日:2024年3月18日

自然災害・事業継続

サイバーリスク

■ ランサムウェア攻撃被害は業種・事業規模問わず発生しています。ITシステムの停止に伴い発生する被害は甚大であり、経営課題の一つとなっています。

■ ランサムウェア攻撃の侵入経路はパターン化しています。セキュリティ対策が進んでいない企業や組織が標的となっており、基本的なサイバーセキュリティ対策の実施が急務です。

■ 「身代金の支払いは避けるべき」と50か国・機関の共同声明が発表されました。ランサムウェアをはじめとしたサイバー攻撃に対しては、業界・社会全体で対応することが求められます。

ランサムウェア攻撃とは

医療機関やインフラ事業者をはじめとした企業・組織に対するサイバー攻撃被害がマスメディアで度々報道されています。不正アクセスによる情報漏えいや不審メール開封によるマルウェア感染、偽サポート画面を通じた金銭盗取等の被害は日々発生しており、サイバー攻撃は日常の一部となっています。

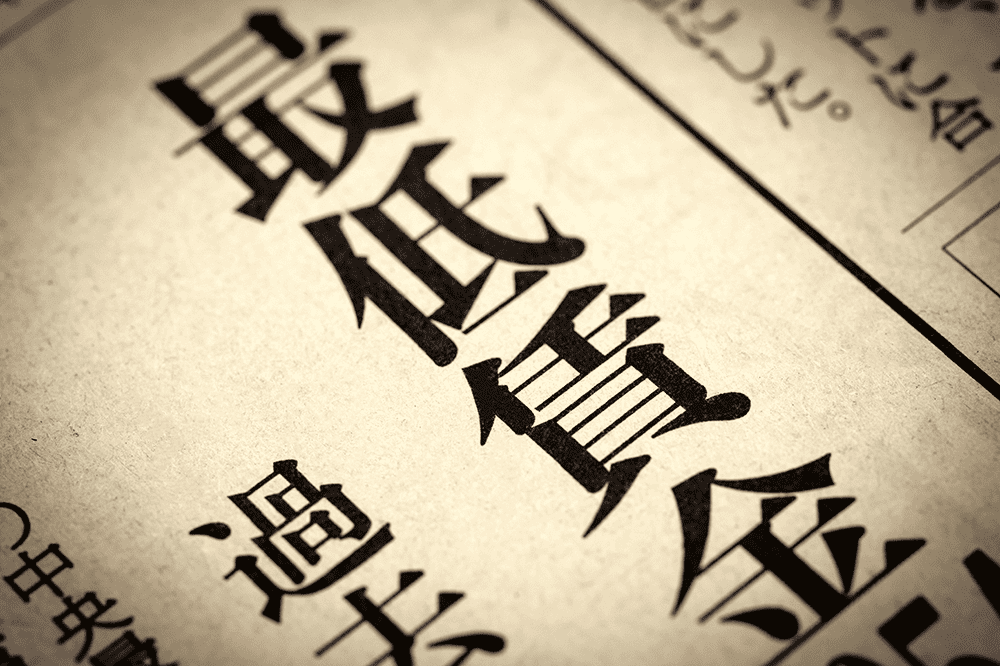

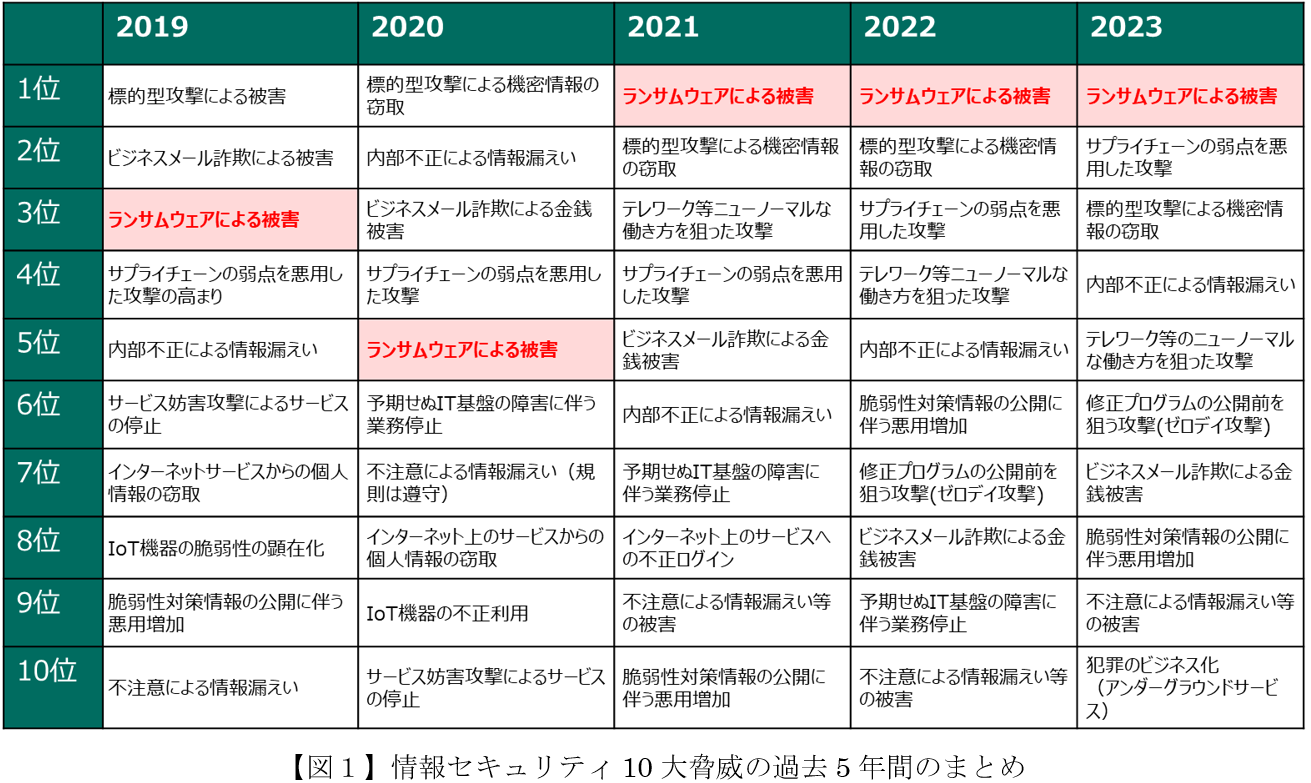

独立行政法人情報処理推進機構(IPA)は、前年に発生した情報セキュリティ事故や攻撃の状況等から注意すべき脅威を選出した「情報セキュリティ10大脅威」を公開しています。その中で、「ランサムウェアによる被害」は2021年から3年連続で1位にランクされています。

ランサムウェアとは、身代金を意味する「Ransom」と「Software(あるいはMalware)」を組み合わせた造語であり、攻撃先のPCやサーバ内にあるデータを暗号化し、データの復号(回復)と引き換えに身代金を要求するマルウェアとして、ここ数年の間で大きな脅威となっています。

(出典:IPA「情報セキュリティ10大脅威」を基に作成)

ランサムウェア攻撃は、ランサムウェアのプログラムを開発する者、企業の脆弱性を探索する者、実際に攻撃を実施する者等、攻撃者がそれぞれの役割を分業化し、セキュリティ対策が不十分な企業・組織に対して組織的に行われています。

ランサムウェアに感染すると、システムの復旧対応や取引先・関係者に対する適切な情報開示・対話が求められます。また、身代金の支払いは攻撃者に資金を提供することとなり、さらなる犯罪行為を助長する可能性があるため、慎重な判断が求められます。このように、ランサムウェアに感染するとさまざまな意思決定が求められることからランサムウェア攻撃は単なる情報セキュリティ上の課題だけではなく、経営課題の一つと認識した上で対策を検討する必要があります。

ランサムウェア攻撃が企業や組織に与える影響

現代社会はITシステムに強く依存しており、ITシステムの可用性と引き換えに身代金を要求するランサムウェア攻撃は企業の事業継続および我々の社会生活に対して大きな影響を与えています。ITシステムへの依存は医療機関も例外ではなく、電子カルテシステムをはじめとする医療システムが機能不全に陥ると、日常の診療すらままならない状態となってしまいます。国内において、ランサムウェア感染した医療機関では、ほとんどの診療業務が機能不全となり、感染の原因調査や復旧に数億円の費用が発生したことに加えて、数か月におよぶ新規患者の受け入れ制限や手術の延期等により数億円以上の機会損失が発生しました。

海外では、医療機関のランサムウェア感染により地域社会に発生する影響について研究*1が行われています。研究では、救急診療を行っている病院でランサムウェア感染が発生した場合、正常に機能している近隣の病院への救急車到着数、待合室における待ち時間や平均入院期間の増加が確認されており、ランサムウェア感染が地域全体の医療の障害となってしまうことが分かっています。

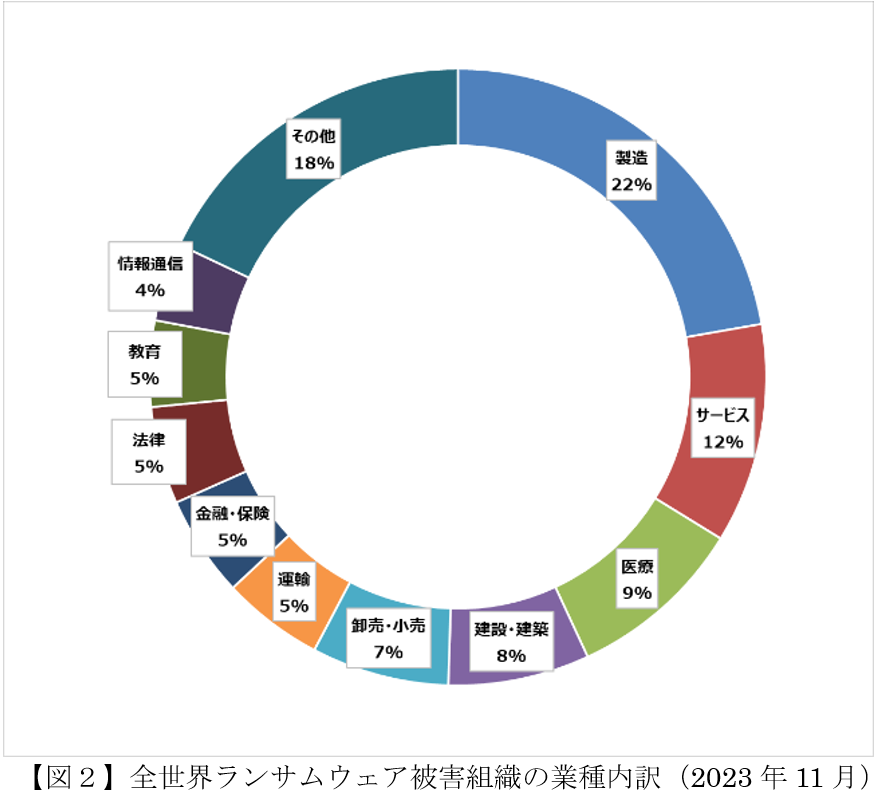

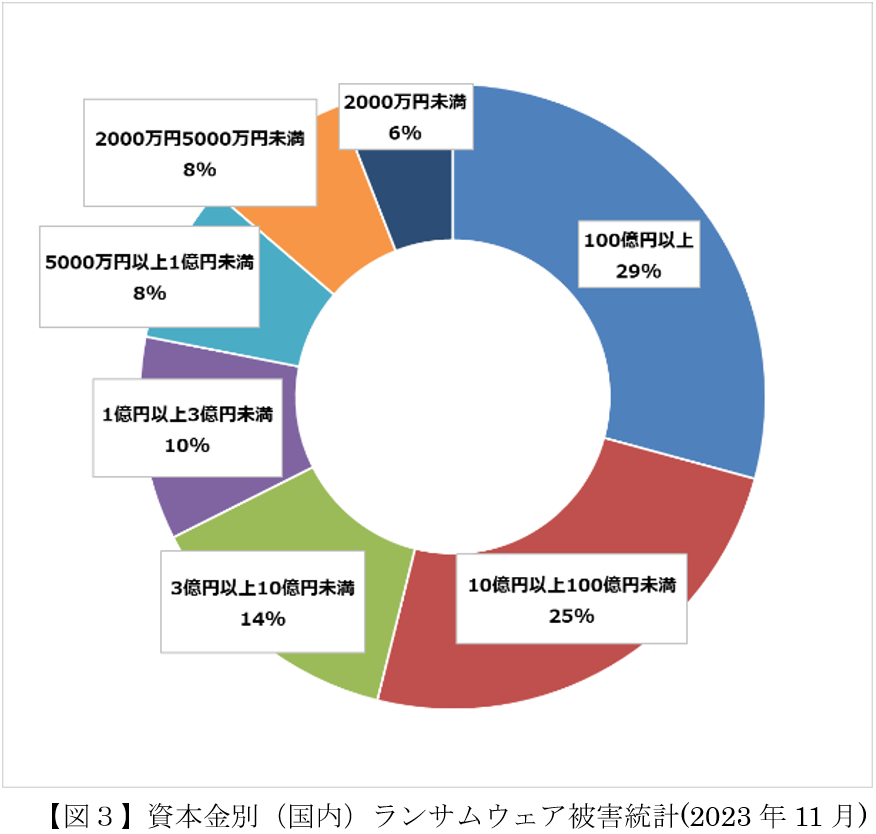

医療機関だけではなく、国内の港湾ターミナルで利用しているシステムがランサムウェアに感染したことにより、数日間に渡り港湾の機能が停止し、物流に大きな混乱が生じた事案も記憶に新しいです。海外では石油パイプライン会社や公共交通機関を対象とした攻撃が発生しており、「社会インフラの稼働が停止すると、多くの市民が困る=身代金を支払わざるを得ない」といった攻撃者の仮説のもと、我々の社会基盤が攻撃の標的となっています。三井物産セキュアディレクション社の調査*2によりますと、ランサムウェア攻撃は製造業、サービス業や情報通信業等、業種を問わずターゲットになっていることが分かります。また、日本国内におけるランサムウェア攻撃の被害組織の資本金を確認すると、大企業から中小企業まで、事業規模問わずその被害に遭っていることが分かります。

(出典:三井物産セキュアディレクション株式会社「暴露型ランサムウェア攻撃統計CIGマンスリーレポート(12月版)」を基に作成)

ランサムウェア攻撃に関する最新情報

攻撃者は、日々新たな攻撃手法や金銭要求の方法を生み出しており、攻撃と防御の「イタチごっこ」が続いています。ランサムウェア攻撃は他所事ではなく、攻撃に関する最新動向を確認した上で、感染しないための対策、万が一感染してしまった際の対応方針等を予め検討しておくことが求められます。

(1)パターン化する侵入方法

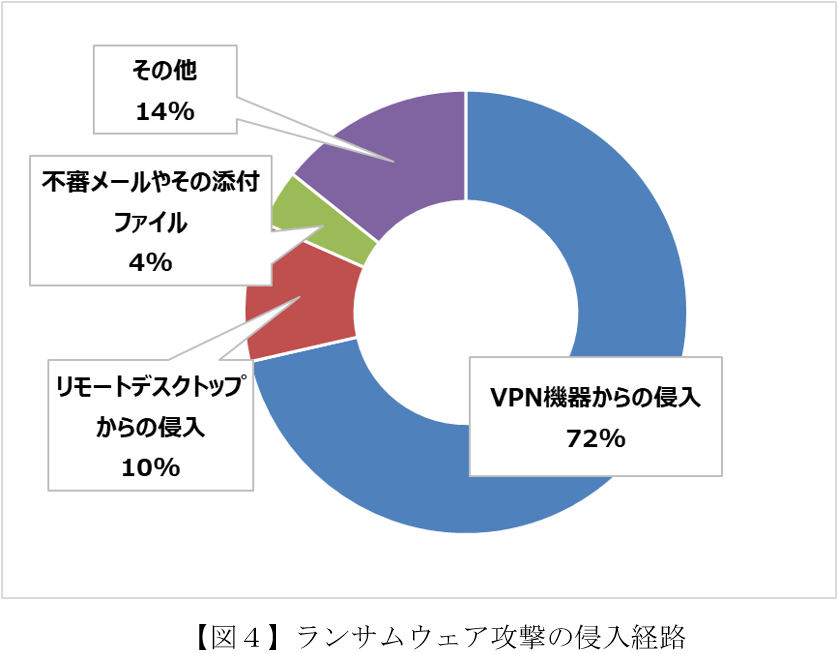

警察庁が公開したランサムウェア攻撃の感染経路に関する調査結果*3によりますと、VPN機器からの侵入が全体の72%、リモートデスクトップからの侵入が10%とリモート接続機器からの感染が全体の82%を占めています。VPN機器等のリモート接続機器においてセキュリティ上の脆弱性が発見された場合、提供ベンダーより脆弱性の修正パッチが公開されますが、リモート接続機器が適切なタイミングでアップデートされず、修正パッチが適用されないままの場合、攻撃者よりセキュリティ上の脆弱性を悪用されて攻撃が成功する可能性が高まります。そのため、リモート接続機器のバージョンや修正パッチ適用の有無を確認の上、常に最新のバージョンを利用することがランサムウェア感染への対策およびサイバーセキュリティ対策として極めて重要となります。

(出典:警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」を基に作成)

また、企業が利用しているリモート接続機器の製品やバージョンは、インターネット上の公開情報により分析が可能となっています。これは、攻撃者も同様の分析が可能であることを意味し、企業が利用している古いバージョンのリモート接続機器等の脆弱性を分析しているとされます。特に、組織的な攻撃が行われているランサムウェア攻撃は、企業が持つ脆弱性の分析を主として行う者が存在し、脆弱性を抱えた環境は絶好の標的となります。このような背景を踏まえた対策として、ASM(Attack Surface Management。公開情報から自社の資産に対してセキュリティ評価を行うことができる)ツールの活用等、自社のリスク評価とリスクの低減に向けた取組が有効です。

(2)身代金支払いの是非について

ランサムウェア感染時の復旧を支援する米国COVEWARE社の調査*4によりますと、2023年第3四半期において、ランサムウェア感染時に身代金の支払いを選択した企業は41%、平均身代金支払い額は850,700ドル、身代金支払い額の中央値が200,000ドルとなっています。平均額と中央値に乖離が存在する理由として、攻撃者が攻撃の対象やその範囲に応じて金銭を獲得できる可能性を最大化するための戦略を持つためだと考えられます。例えば、攻撃者はランサムウェア攻撃に成功した際、当該企業の財務情報を分析の上、現実的に支払い可能な身代金を要求しているとされます。また、攻撃者が広範囲なランサムウェア攻撃を実行し成功した場合は、被害企業が受ける影響が大きくなるため、高額な身代金を要求し、一方で、局所的な範囲でランサムウェア攻撃を実行した場合は比較的少額の身代金を要求しています。

身代金支払いの是非については、2023年11月に米国、英国や日本等合計50か国・機関が参画したカウンターランサムウェア・イニシアティブ会合において、「ランサムウェアへの身代金支払いは発生した事案の収束を保証するものではなく、攻撃者が次の攻撃を実行するインセンティブとなってしまうことから、ランサムウェアの要求に対し金銭支払を避けることを強く推奨する」という声明*5を発表しました。ランサムウェア攻撃の脅威に対して国家間のパートナシップを構築の上、毅然とした態度で攻撃者と向き合っていくことも宣言されており、本声明の趣旨を理解した上で、ランサムウェア攻撃への対応が求められることになります。

(3)#StopRansomwareガイド

ランサムウェア攻撃の対策に向け、米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、米国政府としてランサムウェア攻撃対策をより効率的に実施するための情報を集約した特設サイト*6を公開しています。サイト内では対策に活用可能な #StopRansomwareガイドが掲載されており、2023年10月には国家安全保障局(NSA)、連邦捜査局(FBI)、および多国間情報共有分析センター(MS-ISAC)と共同で #StopRansomware ガイドの更新版がリリースされました。

更新された #StopRansomware ガイドは、ランサムウェア対策のベストプラクティスとランサムウェアに感染した際の対応チェックリストで構成されています。

ランサムウェア対策のベストプラクティスとしては、「重要データのオフライン環境へのバックアップを維持する」「サイバー攻撃が発生した際の対応計画を作成し、定期的な訓練を実施する」「ゼロトラスト環境の構築」等が挙げられています。その他、社外に公開されている脆弱性の悪用やクレデンシャル情報(IDやパスワードをはじめとする、ユーザ等の認証に用いられる情報)の不正利用、フィッシング等、それぞれの侵入方法ごとに求められるベストプラクティスを公開しています。

ランサムウェア攻撃に限らず、サイバー攻撃は基本的な対策を積み重ねることで、攻撃被害から自社を守ることができます。本ガイドを参考に、セキュリティ対策の抜け漏れがないか確認いただきたいです。

ランサムウェアに感染した際の対応チェックリストは、全21個の項目で構成されており、「1.影響が起きたシステムを特定の上、即座にネットワークから分離する」「2.ランサムウェア感染の拡大を防止するため、ネットワークからの分離ができない場合は端末の電源を切る」「3.システム復旧のため、影響を受けたシステムのトリアージを行う」の3つの項目をはじめに確認した上で、残りの項目を確認することが推奨されています。本チェックリストは万が一ランサムウェアに感染してしまった際に参照できる実践的なチェックリストであり、予め本チェックリストからランサムウェア感染時の対応を学び、確認しておくことが有効です。

関係者とのコミュニケーションの重要性

猛威を振るうランサムウェアをはじめとしたサイバー攻撃に対しては、単一の企業・組織だけではなく業界・社会全体で対応することが求められます。例えば、企業・組織間における情報共有や、日本シーサート協議会、業種内でのセキュリティ情報共有組織(ISAC)等のコミュニティ活動への参加による情報収集等が有効です。このようなコミュニケーションの仕組みがインシデント発生時に連絡体制として機能することで、迅速な報告や状況把握が可能となり、速やかな事態の収束が期待されます。

MS&ADインターリスク総研株式会社発行のサイバーセキュリティニュース2024年2月(No.002)を基に作成したものです。

【参考情報】

*1「Ransomware Attack Associated With Disruptions at Adjacent Emergency Departments

in the US」,Christian Dameff, Jeffrey Tully (2023年5月8日)