ダークウェブとは?仕組みやリスク・被害事例と企業が取るべき対策を解説

公開日:2025年2月17日

サイバーリスク

ダークウェブとは、通常のブラウザや検索エンジンではたどり着けない深層のWebのことです。アクセスには特別なツールを必要とするため、情報の匿名性が高く、たびたび犯罪の温床として社会的な問題を引き起こしています。

ダークウェブについて正しく理解することは、企業や企業が保有するデータを犯罪から守ることにもつながります。今回はダークウェブの概要や引き起こされる問題、リスクを避けるために必要な対策をまとめて見ていきましょう。

ダークウェブの概要

「ダークウェブ」は一般的な検索エンジンでは表示されないWebのことです。匿名性の高さにより、違法な取引等で使用されることも多く、個人や企業の健全な利用を脅かす存在となっています。

まずはダークウェブの概要について、Webの基本的な仕組みとともに見ていきましょう。

ダークウェブとは

ダークウェブとは、専用の匿名通信ツールやWebブラウザ等を利用しなければアクセスできないWebサイトのことです。基本的に一般ユーザーが触れることはなく、通信の匿名性が高いことから、違法取引や犯罪に利用されてしまうケースもあります。

専門知識がなくても、簡単にサイバー攻撃が行えてしまうツールキット等も販売されており、サイバー犯罪の温床になってしまう点がたびたび問題視されています。

【関連記事】

サイバー攻撃の種類については、こちらの記事でも解説しています。

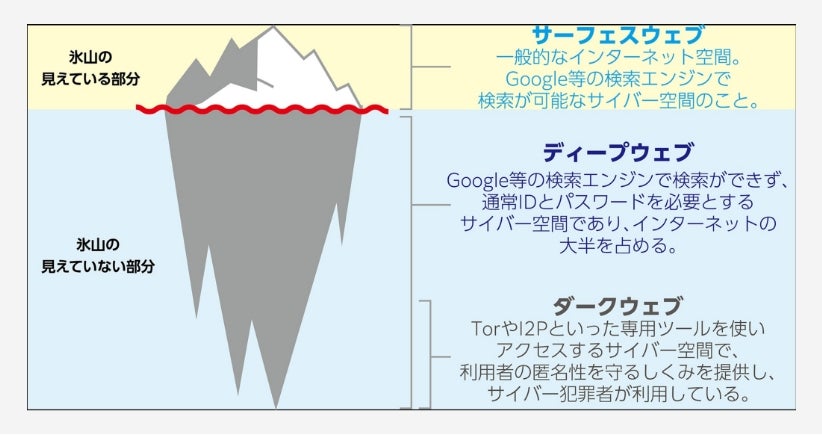

Webの種類

Webにはダークウェブの他にも、「サーフェスウェブ」と「ディープウェブ」という、もう二つの階層があります。サーフェスウェブは、表層部分のWebを意味しており、検索エンジンで調べた時に表示される一般的なWebサイトのことです。

例えば、企業や個人が広く公開しているWebサイトの全般がサーフェスウェブにあたります。また、誰でも閲覧できるようにしているSNSの発信情報、つぶやき等もサーフェスウェブの一種です。

一方、ディープウェブは一般に公開されていないWebサイトのことを指します。基本的に、ログインには特定のアカウントとパスワードが必要であり、限られた一部のユーザーにしか見ることができません。

具体的には「購読形式の有料サイト」や「組織内ネットワークのページ」「ファイル共有サービス」などのページが該当します。ダークウェブもディープウェブの一部に大別することができますが、アクセスに専用のツールが必要であることから、より高い匿名性が確保されているのが特徴です。

普段使用されているWebのうち、サーフェスウェブは全体の4%程度にすぎないとされており、大部分の90%を占めるのがディープウェブ、残りの6%がダークウェブに該当すると考えられています。

ダークウェブで取引されているもの

ダークウェブはその大半が合法的なコンテンツとされているものの、なかには明らかに違法な用途で使われてしまうこともあります。具体的には、次のような違法取引に用いられるケースがあります。

・違法薬物

・偽造運転免許証

・盗難クレジットカード情報

・児童ポルノ

・ランサムウェアパッケージ(アップデートや技術サポートを含む)

また、Webを用いた取引は国を越えて行うことも可能なため、自国では入手が困難な拳銃等のやりとりに悪用されることもあります。特にビットコイン等の暗号資産が登場したことで、取引者の身元の特定が難しくなったため、より悪質性・秘匿性が高くなっていると言えるでしょう。

【関連記事】

ランサムウェア攻撃の影響と実態について解説しています。

ダークウェブで使われる主な匿名通信ツール

ダークウェブは匿名通信ツールの発展とともに進歩してきた経緯があります。ここでは、代表的な匿名通信ツールを三つご紹介します。

Freenet

「Freenet」は2000年に公開されたP2P分散型匿名通信ネットワークシステムです。P2P(ピアツーピア)とは、サーバを介さずに端末同士で直接的にデータをやりとりする通信方式であり、P2Pそれ自体が高い匿名性を特徴とします。

これまでに200万回以上ダウンロードされており、厳格なネット検閲態勢を敷く国では、ファイル共有や情報交換のツールとして広く用いられています。ただ、コンテンツを共有するためには、端末自体にファイルを保存する必要があるため、ハードウェアのディスク容量とリソースを要する点がデメリットです。

また、活用範囲は同通信ネットワーク上の情報保存と検索に限定されており、サーフェスウェブへの匿名アクセス機能はありません。

Tor(The Onion Router)

「Tor」は2002年に公開された通信ツールであり、もともとは1990年代半ばに、米海軍研究所によって開発された暗号通信技術「オニオン・ルーティング」を基盤としています。TorもP2Pベースの分散型ネットワークを介したネットワークシステムであり、非常に高い匿名性を持つのが特徴です。

ユーザーのトラフィックを複数のサーバへアトランダムに経由させ、接続経路を暗号化することで、送信者を特定しにくくなるという仕組みが確立されています。また、サーフェスウェブへのアクセスを実現するツールとして、Freenet以上に有用性が高まっているのも特徴です。

ダークウェブによる被害のリスク

これまで見てきたように、ダークウェブは悪用されやすい環境下であるため、安易に接点を持てば犯罪被害に遭ってしまうリスクがあります。ここでは、悪用されたダークウェブによってもたらされる被害のパターンをご紹介します。

個人情報が窃取される

ダークウェブによる代表的な被害として挙げられるのが、個人情報の流出です。例えば、暗証番号の窃取によってクレジットカードを不正利用されたり、ダークウェブを通じて個人情報が売買されたりする恐れがあります。

また、窃取されたメールアドレスに対して、詐欺メールが送られてくる可能性もあります。それ以外にも、公的機関のID情報が盗み取られれば、税金や社会保障等の不正申告に利用される可能性もあるでしょう。

さらに、勤務先に関する情報が窃取されれば、社内情報への不正アクセスや従業員へのなりすましといったリスクも発生します。

【関連記事】

個人情報の漏えい件数の推移について解説しています。

サイバー攻撃の被害に遭う

ダークウェブでIDやパスワードが窃取されることで、パスワードリスト攻撃等のサイバー攻撃に遭うリスクも高まります。不正入手されたパスワードがあれば、通常の総当たり型のサイバー攻撃と比べて、ログインの試行回数が格段に少なくなります。

そのため、正規のアクセスとの区別がつけられず、検知をすり抜けて攻撃されてしまう可能性が高まるのです。さらに、サイバー攻撃が企業のネットワークにまでおよべば、業務に大きな支障が出る恐れがあります。

また、ID・パスワードが窃取された端末は、そのまま他者へのサイバー攻撃の踏み台に利用される可能性もあります。知らず知らずのうちにサイバー攻撃に加担してしまう恐れがあるのも、ダークウェブの重要な注意点と言えるでしょう。

マルウェアに感染する

ダークウェブはサーフェスウェブと比べて、マルウェアの感染リスクが格段に高いのも特徴です。ダークウェブ上では、マルウェア作成ツールなども出回っているため、十分な知識とセキュリティ対策がない状態で利用するのは特に危険と言えます。

例えば、端末がランサムウェアに感染すれば、内部のファイルやシステムが暗号化され、ユーザー本人でも一切取り扱えなくなってしまいます。そして、データを復号するために、多額の身代金を要求されてしまうというのがマルウェア感染の代表的な被害例です。

さらに、マルウェアは接続しているネットワークを通じて、その他の端末にまで感染が広がってしまいます。企業全体に感染が拡大すれば、事業に大きな被害をもたらすこととなるでしょう。

マルウェアの脅威や種類、感染経路や対処方法等について解説しています。

ダークウェブの被害事例を紹介

ダークウェブによる被害を避けるためには、実際に起こった事例をもとに、傾向をつかんでおくことも大切です。ここでは、比較的に新しい被害事例を五つピックアップし、それぞれの内容と経緯をご紹介します。

事例1:アカウントの売買

ダークウェブ上では、不正窃取したアカウントの売買が頻繁に行われており、正規利用を妨げる要因として問題化しています。例えば、2023年4月にChatGPTのバージョン4がリリースされたタイミングでは、同サービスの有料アカウントがダークウェブ上で大量に売買されました。

悪意のある第三者がアカウントを購入すれば、正規ユーザーのアカウントが乗っ取られ、さまざまな情報を抜き出されるリスクが生じます。アカウントに紐づけられたクレジットカード情報を窃取するなど、さらなる犯罪被害につながる可能性があります。

事例2:企業情報の漏えい

2023年6月には、日本国内の主要製造業30社について、ダークウェブへのアカウント情報の漏えい状況が調査されました。調査対象となった30社すべてで、アカウント情報や機密文書がダークウェブにアップロードされている事実が明らかになりました。

具体的には、アカウント情報流出件数が合計で28,983件、文書の流出は12社、端末をハッキングされた疑いのある企業は19社という結果が報告されています。ダークウェブに情報が流出すれば、サイバー攻撃に悪用されるリスクがあり、フィッシングやスミッシングといったさらなる被害につながります。

製造業は金融機関や行政機関と比較しても被害件数が特に多く、特に日本の製造企業は世界から狙われやすいと指摘されており、より高度なセキュリティ対策は必須と言えるでしょう。

事例3:暗号資産が流出

2018年1月には、大手仮想通貨取引所で顧客から預かった約580億円の仮想通貨が流出し、大きな社会問題を引き起こしました。事件の経緯は、何者かが取引所のシステムに不正アクセスして仮想通貨を外部に送金し、ダークウェブ上に交換サイトを開設して取引したというものです。

相場よりも安いレートでほかの仮想通貨との交換を行ったことで、違法であると知りながら多数の取引者が交換に応じ、31人が逮捕・書類送検される事態に発展しました。しかし、警視庁によれば、逮捕・書類送検された者が関与した被害総額は、全体のわずか3割程度にとどまり、残りの大半は海外に流出したと報告されています。

流出に関与した首謀者についても、身元の特定や摘発には至っていません。

【関連記事】

不正アクセスがもたらす主なリスクや被害の事例、必要な対策等を解説しています。

事例4:公的機関へのサイバー攻撃

ダークウェブによる犯罪では、影響力のある大企業や公的機関がターゲットにされるケースもたびたび起こっています。2015年には、日本年金機構の職員用端末がサイバー攻撃を受け、約125万件の個人情報が外部に流出するという事件が発生しました。

攻撃者は学術機関の職員を装い、ウイルス付きの文書ファイルを送信。これを開封してしまった職員の端末が感染し、ファイル共有サーバに保管されていた個人情報が流出してしまったという経緯です。

流出した情報には基礎年金番号と氏名が含まれ、さらにそのうち約52,000件には住所、生年月日が含まれていたことから、大きな社会問題へと発展しました。

事例5:VPN機器の脆弱性

2020年には、アメリカの企業が開発するVPN機器を使用していた607の国内企業・行政機関がサイバー攻撃を受けるという被害が発生しました。VPN(Virtual Private Network)とは日本語で「仮想専用通信網」を意味し、インターネット上に仮想の通信線を設置し、特定のユーザーのみが利用できるようにした専用ネットワークのことです。

トンネリング(外部から通信を覗けないようにする仕組み)や暗号化、カプセル化といった技術により、高いセキュリティ性が実現されているのが特徴です。そのため、企業のみならず警察等の公的機関でも広く用いられています。

しかし、アメリカの会社が提供する一部のVPN機器に脆弱性が見られ、その欠陥を悪用する形でサイバー攻撃が行われました。ダークウェブ上に、脆弱性が放置されているVPN機器の導入リストが公開されていたことで、大企業から警察、日本政府観光局、県庁、大学といった公的機関までの幅広いターゲットが被害に遭いました。

ダークウェブの被害を防ぐための対策

今回ご紹介したようにダークウェブを用いた犯罪に巻き込まれれば、個人だけでなく企業の活動にも大きな影響がおよびます。被害を防ぐには、重大な外的リスクの一つとしてダークウェブの存在と仕組みを認識し、適切な形でセキュリティ対策を行うことが重要です。

最後に、ダークウェブによる被害を避けるための対策として、四つの基本的な取組をご紹介します。

個人情報等の管理を徹底する

まずは、ダークウェブで個人情報が不正に扱われないように、徹底した情報管理を行うことが大切です。サービスのアカウント情報や個人情報等を外部に流出させないためにも、パスワードの使いまわしは避け、定期的に変更を重ねる必要があります。

加えて、不要なサービスや機器・システムに存在する不要なユーザーアカウントを解約し、無用なリスクを避けることも重要です。さらには、「多要素認証(MFA)」の導入も検討してみましょう。

多要素認証とは、記憶情報・所持情報・生体情報等の複数の要素を組み合わせて、本人認証を行う仕組みです。例えば、パスワードを認証(記憶情報)した後に、スマートフォンにSMSで送られてきたワンタイムパスワードを入力(所持情報)するといった二段階認証等が挙げられます。

複数の要素を組み合わせることで、セキュリティをより向上させられるので、個人情報等の管理には多要素認証の導入も考えておきましょう。

アクセス管理の一要素である識別・認証・認可の役割と、よりセキュアな認証を実現する多要素認証について解説しています。

マルウェア対策を行う

マルウェアの感染を防ぐためには、社内システムに合ったセキュリティソフトを導入して、まず企業全体としての安全性を高めるのが効果的です。適切なセキュリティソフトを利用していれば、情報漏えいを防げるだけでなく、漏えいした情報を早期に発見して対応することも可能になります。

その上で、人為的な不注意による感染リスクを避けるためにも、従業員には日ごろから不審なメールやファイルを開かないように徹底することが重要です。また、外部とのやりとりや社内システムに違和感を覚えた時には、現場からすぐに報告・連絡・相談ができるようなコミュニケーションの仕組みを構築しておくと良いでしょう。

マルウェアの脅威や種類、感染経路や対処方法等について解説しています。

アップデートを定期的に実施する

ダークウェブに関連した犯罪は、情報通信技術の発展に伴って年々巧妙化しています。古いセキュリティ対策ではうまく対応できない場面も増えているため、常に最新の情報にアップデートしていくことが肝心です。

また、システムの不具合やランサムウェアによる被害に備えて、定期的にデータのバックアップを行いましょう。外部の記憶媒体にデータを残しておけば、万が一ランサムウェアなどの攻撃を受けた時でも、事業への影響を最小限にとどめることができます。

研修等を通じて啓発する

組織としてセキュリティ対策を強化するには、従業員への研修も欠かせません。従業員個人の端末から、組織全体へと感染が広がってしまう事例も多いため、どのような被害事例があるかを紹介し、日常業務において気を付けるべきポイントをおさえてもらうことが大切です。

特にデータやアカウントの取扱い、メールの送受信におけるルール等は、明文化して徹底するように心がけましょう。ただし、単に分厚い資料を渡したり、形式的な方針を伝えたりするだけでは、どうしても従業員全体の意識を変革することはできません。

しっかりと定期的な研修を重ねるとともに、「違反時の規定を設ける」「セキュリティに関する同意書にサインしてもらう」など、主体的に向き合ってもらえるような仕組みを取り入れることも大切です。

まとめ

ダークウェブは、普段使用されているサーフェスウェブよりも深い階層に存在するWebであり、秘匿性の高さによって数々の犯罪の温床となっています。基本的にはダークウェブに近づかないことが原則となりますが、被害に巻き込まれないためには社内・個人のセキュリティ意識を高めなければなりません。

まずは既存のシステムやサービス利用状況を確認し、「不要なサービス・アカウントは解除する」「脆弱な要素がある機器・サービスは使わない」といった基本を徹底することが重要です。その上で、従業員全員を対象に研修を行い、端末やデータの適切な取扱い方について周知徹底を図りましょう。