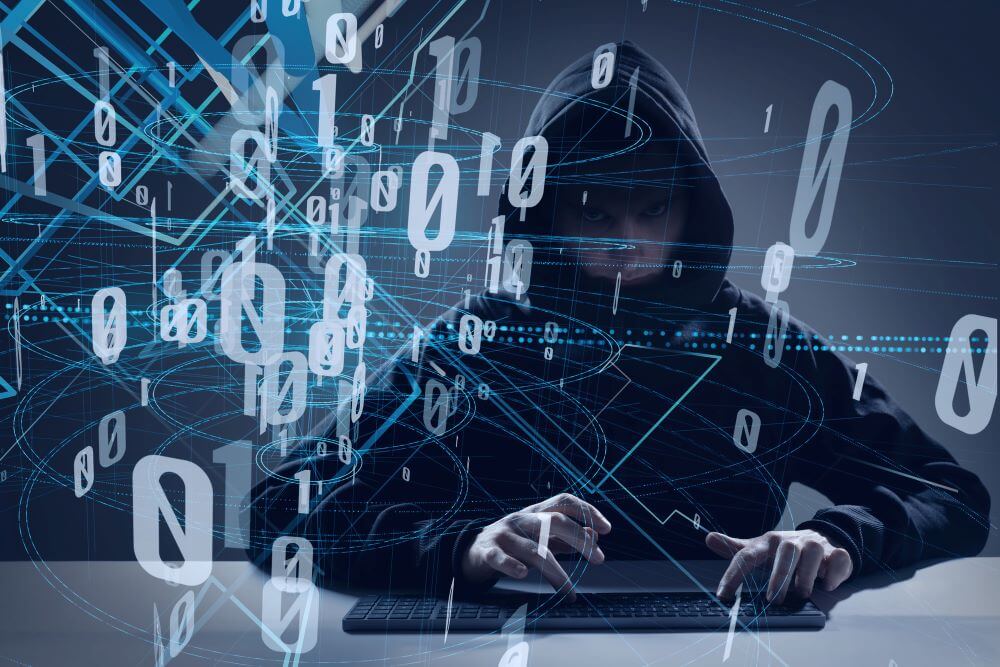

Emotet(エモテット)とは?感染のリスクと対策を解説

公開日:2025年1月6日

サイバーリスク

テクノロジーの進歩により、サイバー攻撃の手口や種類も多様化・複雑化しています。なかでも2019年後半から広まったマルウェアの一種「Emotet」は、メールを主な感染経路とすることから、ビジネスへの影響の大きさが懸念されています。

今回はEmotetの基本的な特徴や主な攻撃の手口、感染した際に起こり得る被害について見ていきましょう。また、感染や被害の拡大を防ぐために講じるべき対策も併せてご紹介します。

Emotet(エモテット)の概要

「Emotet(エモテット)」とは、メールを主な感染経路とするマルウェア(不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコード)の一種です。ここではまず、Emotetの基本的な特徴や現状について解説します。

マルウェアの脅威や種類、感染経路や対処方法等について解説しています。

Emotetの意味

Emotetは不正なメールに添付されたファイル等を開封させることで、感染拡大を試みるマルウェアです。一見すると正規のメールであるかのように装って不正なファイルを忍び込ませるため、受信者はマルウェアであると気づきにくいのが特徴です。

また、Emotet本体には不正なコードが含まれないため、ウイルス対策ソフト等で検知しにくいのも悪質性の高さにつながっています。Emotetに感染すると、メールアカウントやメールのデータ等の情報が窃取されるとともに、他のウイルスへの二次感染のために悪用される恐れもあります。

メールアカウントはビジネスシーンで用いられることも多いため、窃取されれば大きな損失、あるいは信用の失墜につながる可能性があるでしょう。そのため、企業としては重大な外部リスクの一つとして対策を強める必要があります。

【関連記事】

サイバー攻撃の主な種類と対策について詳しく解説しています。

Emotetを巡る状況

Emotetは2019年後半から広く流行し、さまざまな企業や組織に被害をもたらしました。2021年1月にヨーロッパでテイクダウン(停止措置)されると、一度は影響も落ち着きを見せましたが、同年11月頃には活動の再開が観測されています。

総務省の資料では、Emotetに感染して悪用される恐れがあるメールアドレスのうち、日本向けのドメインである「.jp」を含んだアドレス数は、2022年3月には2020年の感染ピーク時と比べて約5倍以上に急増したとされています。これは、日本企業に対するリスクが増大していることを示したデータとも考えられるでしょう。

また、国内の感染組織による不正メールの配信も増えている状況であり、被害の拡大を防ぐためには対策が急務と言えます。

Emotetの被害状況調査については、こちらの記事でも解説しています。

Emotetによる攻撃の手口

Emotetの感染を防ぐためには、どのような手段で攻撃される可能性があるのかを把握しておく必要があります。ここでは、Emotetの代表的な手口を3つに分けてご紹介します。

攻撃で使われるメールの文例

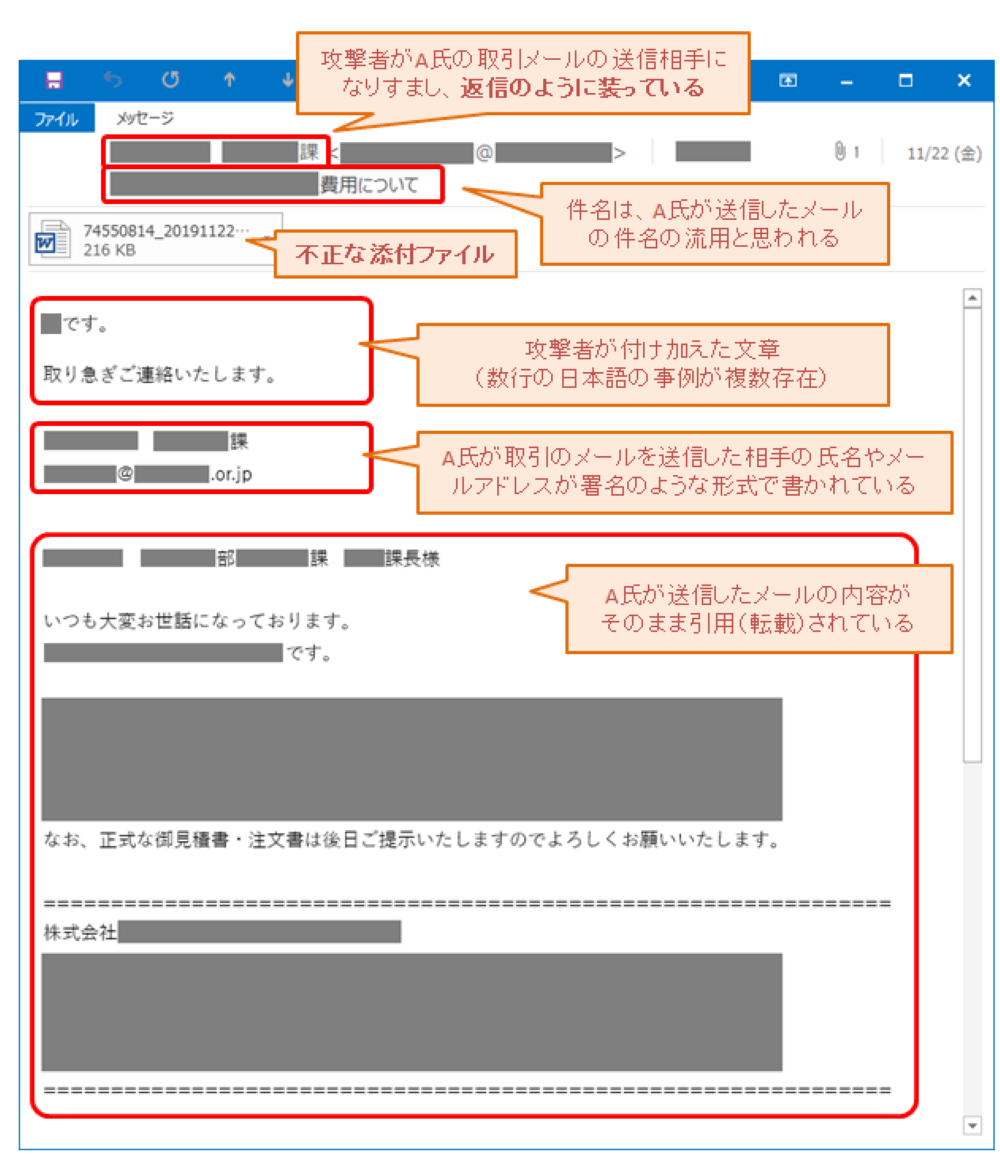

Emotetの攻撃で用いられるメールのなかでも、特に注意が必要なのが正規のメールを偽装したものです。

Emotetで用いられるメールの文例

このように、受信者が過去にやりとりを行った相手とのメールを引用し、あたかも正規の相手からの送信メールのように装って送信してくるのが特徴です。また、実際に受信者が送ったメールを貼り付けることで、過去に送ったメールへの返信であるかのように見せかける作りとなっています。

そして、添付されたファイルを開き、表示された偽りの指示に沿って操作してしまうと、受信者がEmotetに感染するという仕組みです。

不正なファイルによる攻撃

Emotetへの感染を狙う不正なファイルにはさまざまなものがあります。特に多く見られるのが、悪意のあるマクロ(プログラム)が埋め込まれたWordファイルとExcelファイルです。

基本的にMicrosoft Officeでは、特にマクロの設定を変更していない限り、ファイルを開いただけでEmotetに感染することはありません。マクロが埋め込まれたファイルは自動的に実行が止められ、「マクロが無効にされました」という案内とともに、セキュリティ警告が行われる仕組みになっているためです。

しかし、受信者がファイルの内容を確認しようとして「コンテンツの有効化」や「編集を有効にする」といったボタンをクリックすると、悪意のあるマクロが実行されてEmotetに感染してしまいます。最終的には受信者の操作が引金になるとはいえ、メールの文面によってはすぐにファイルを確認しなければならないと判断してしまうケースもあるので、特に注意が必要です。

また、添付ファイルの拡張子が「.exe」となっているファイルは実行ファイルであるため、ウイルス等が仕込まれている可能性があるので気をつけましょう。一見するとExcelファイルに見えるため、誤認してしまいやすいと言えます。

文書ファイル以外の手口

Emotetは上記の文書ファイルによる手口以外に、ZIPファイルやアプリインストーラファイル、ショートカットファイル、Microsoft OneNote形式のファイル等を用いた事例も報告されています。例えば、ショートカットファイルは「アイコンを文書ファイルのように偽装する」「Windowsの標準設定では拡張子が表示されない」といった特徴により、正規のデータとの見分けがつきにくいため注意が必要です。

Emotetの感染によるリスク

ここまで見てきたように、Emotetの攻撃の手口は巧妙であり、しっかりと対策をしていなければ感染リスクを避けるのが難しいと言えます。ここでは、Emotetに感染した時に起こり得る被害について見ていきましょう。

情報が窃取される

Emotetに感染すると、情報を窃取するモジュール(プログラム)もダウンロードされてしまうため、端末の内部にある機密情報を不正アクセスによって盗み取られる恐れがあります。登録している連絡先や個人情報、端末のID・パスワード、ネットワークの認証情報等が窃取されれば、簡単に悪用できてしまうため、さらなる犯罪の原因になる場合もあるでしょう。

また、情報窃取等の不正行為が行われると、ダウンロードされたランサムウェア(端末に保存されたデータを暗号化する不正プログラム)によって内部データが暗号化され、端末そのものが使用できなくなってしまう可能性もあります。その結果、「盗まれた情報さえ確認できない」「原因を特定できない」「データ復号のために不当な対価を要求される」といったリスクにつながります。

【関連記事】

不正アクセスがもたらす主なリスクや被害の事例、必要な対策等を解説しています。

同じネットワーク内で感染が起こる

Emotetには自己増殖機能が備わっているため、1台の端末が感染すると、ネットワークにつながっているほかの端末も感染する恐れがあります。対策を講じないままでおくと、急速に社内感染が広がってしまう場合もあるため、早急な対処が求められます。

不正なメールが拡散してしまう

情報が窃取されると、送受信履歴のある宛先に対して、Emotetの不正なメールが拡散してしまうリスクがあります。前述したメールによる手口も、過去にやりとりした相手がEmotetに感染したことをきっかけに、受信者にまで被害が拡大するというケースは少なくありません。

知らず知らずのうちにEmotetをばらまく踏み台にされたまま、取引先等に被害が及んでしまえば、企業としての信頼を損なう原因にもなり得ます。

サプライチェーンが抱えるリスクや課題解決につなげるためのポイント、情報セキュリティ対策等を解説しています。

Emotetに対する企業としての対策

Emotetの感染を防ぐためには、個人と企業・組織のそれぞれが適切な対策を行わなければなりません。具体的な予防方法としては、次のようなものが挙げられます。

個人レベルでの対策

・セキュリティソフトやOS、アプリケーションのアップデートはこまめに行う

・身に覚えのないメールに添付されたファイルやURLは安易にクリックしない

・ファイルを開いた際にセキュリティ警告が表示された場合は、「コンテンツの有効化」「マクロを有効にする」をクリックしない

・不正なメールやファイルを開いてしまった場合は、すぐに適切な窓口へ報告・相談する

企業・組織レベルでの対策

・従業員へのセキュリティ教育を実施する

・適切な相談窓口を設置し、スムーズな報告・連絡を可能にする

・業務でマクロ機能を使用しない場合は自動実行を無効化しておく

・メールの監査ログを有効化しておく

・OSには定期的にパッチを適用する

・セキュリティシステム(EDR等)の導入により、マルウェア付きメールを検知できるようにする

個人レベルでの対策を浸透させるためには、企業や組織が率先して対策を講じ、研修等を行って予防方法を伝えることが大切です。1台でも感染すれば社内全体に影響をおよぼす可能性があるため、リスクの大きさも併せて伝えておくと良いでしょう。

【関連記事】

EDRの概要やEPPとの違い、注目されている理由等について解説しています。

Emotetに感染してしまった場合の対処法

Emotetに感染してしまった時には、被害を最小限に食い止めるためにもできるだけ早く適切な対処を行う必要があります。ここでは、感染を見極めるポイントと、主な対処法についてご紹介します。

感染の可能性がある症状

社内で使用している対策ソフトが検知した場合は、速やかにEmotetに感染している可能性を疑い、適切な対処を行わなければなりません。また、「外部からなりすましのメールが送られてきた」と連絡があった場合や、「自社のメールサーバから文書ファイル等が添付されたメールが大量に送信されている」といったケースも、チェックツールを用いて感染の有無を確かめる必要があります。

感染が確認された時の対処法

感染の疑いがある端末については、すぐにLANケーブルを抜いたりLAN接続を解除したりして、ネットワークから切り離すことが大切です。また、端末やメールアカウントのパスワードを変更し、さらなる被害を食い止める必要があります。

その上で、社外への感染拡大を防ぐためにも、過去にやりとりした相手やアドレスの登録先には個別で連絡をとり、不正メールや不正ファイルを開かないように注意喚起するのが重要です。同時に、社内においては同じネットワークにつながっていたすべての端末を把握し、感染状況を確認しましょう。

また、場合によっては全端末におけるセキュリティを見直す必要もあるため、不安な点があれば迷わずセキュリティの専門家に相談するのも有効です。

ID・パスワードの管理の課題や多要素認証等について解説しています。

Emotetに感染した事例を紹介

Emotetの感染対策を進める上では、実際の事例を参考にしておくと、同一のパターンが適用された際に落ち着いて対処できるようになります。総務省の資料「事故・被害事例および対処法(セキュリティ事故が起きた後にやるべきことは)」では、さまざまなセキュリティ事故の一例として、次のようなEmotetの感染事例が紹介されています。

被害者が取引先からのメールに「契約書の最終確認をお願いします」と記載されていたため、何の疑いもなく添付されたWordファイルを開いてしまった事例です。「マクロを有効にしてください」というメッセージが表示されたため、案内に沿って有効化したところ、Emotetに感染してしまったというものです。

その後、Emotetは被害者のパソコンを乗っ取り、知り合いや取引先にも同様のメールを送りつけ、感染を拡大させていきました。この事例は、Emotetについて正しい知識を持っていれば、被害が生じる前に対処できたと考えられます。

従業員個人にきちんと認識してもらうためにも、企業による周知徹底が重要だと言えるでしょう。

まとめ

Emotetは比較的に新しいマルウェアの一種であり、主にメールを感染経路とします。取引先等からの正規のメールを装って送られてくるため、偽装されていることを見極めにくく、悪質性が高いのが特徴です。

近年では国内における感染リスクが高まっており、感染すれば社内全体や取引先等を巻き込んで大きな被害を生み出す恐れもあります。トラブルを未然に防ぐためにも、社内のセキュリティ対策を万全にするとともに、従業員への教育・周知を丁寧に進めていきましょう。