標的型攻撃メールの特徴と事例、具体的な対策を解説

公開日:2025年2月3日

サイバーリスク

サイバー攻撃の手法やパターンは年々複雑化しており、ときとして企業や組織の運営に大きなダメージを与えることもあります。トラブルを未然に防ぐためには、サイバー攻撃の手口とパターンを知り、それに合わせた対策を実行していかなければなりません。

今回はサイバー攻撃の一種である「標的型攻撃メール」をテーマに、主な特徴や手口、想定される影響等を解説します。その上で、企業や組織がどのような対策を講じるべきなのか、具体的なポイントをご紹介します。

標的型攻撃メールの概要

「標的型攻撃メール」は、その名のとおり特定のターゲットに狙いを定めて実行される標的型攻撃の一種です。ここではまず、標的型攻撃メールの仕組みや実態について見ていきましょう。

標的型攻撃メールとは

標的型攻撃メールとは、特定の企業や組織をターゲットとし、メールを通じて発信されるサイバー攻撃のことです。不特定多数にばらかまれる迷惑メールとは異なり、対象となる組織を明確に定めた上で攻撃が行われるのが特徴です。

迷惑メールとは、広告や詐欺目的で送付されるものであり、多くの場合においてテンプレート化されておりカスタマイズ度が低いといえます。受信者が開封することを主な目的としていません。

迷惑メールの対策は比較的容易で、スパムフィルターやブラックリストで対応可能です。一方、標的型攻撃メールが送られてくる主な目的としては、「敵対する組織の重要な情報を窃取する」「知的財産を窃取し金銭的な利益を得る」「盗み出した情報をもとに身代金として金銭等を要求する」等が挙げられます。

いずれにしても、メールに添付したファイル等を通じて、ウイルスに感染させ、情報を抜き取るというのが基本的なパターンです。

【関連記事】

サイバー攻撃の主な種類と対策について詳しく解説しています。

標的型攻撃メールの件数

国内における標的型攻撃メールの被害件数は、2018年頃の6,740件をピークとして減少傾向にあるとされており、2020年では4,119件となっています。しかし、手口は年々巧妙化しており、被害に遭った企業の影響が大きい点には変わりありません。

また、従来は主に府省庁や大手企業が狙われてきたのに対し、近年では地方公共団体や中小企業も被害に遭うなど、ターゲットも多様化・細分化されているのが特徴です。独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威2024」においても、組織向けの脅威としては第4位に入っており、依然として大きな問題となっていることがわかります。

標的型攻撃メールの主な手口

標的型攻撃メールが特に問題視されるのは、さまざまな感染経路が存在している点や、メールという利用頻度の高い媒体に介在する点が大きく関係しているといえます。ここでは、標的型攻撃メールの代表的な手口について見ていきましょう。

メールからウイルスに感染させる

標的型攻撃メールの攻撃者は、一見すると通常の業務連絡のように装ったメールを作成し、ウイルスを仕込ませたファイルやリンクを貼り付けた上で発信します。メールを開封しただけでは大きな影響が出ないことがほとんどですが、添付ファイルを開いたり、リンクをクリックしたりすると、情報が窃取されるウイルスに感染してしまいます。

社内や組織内のたった一人が開封しただけでも、全体に感染が広がる可能性があるのが大きな特徴です。標的型攻撃メールのウイルスには新種のものも多く、従来のセキュリティ対策ソフトで検出されない場合も少なくありません。

知らず知らずのうちに被害が拡大するため、その点も対応の難しさにつながっています。

実在の組織や個人のなりすまし

標的型攻撃メールの攻撃パターンには、実在する組織や団体になりすまして添付ファイルを開かせ、フィッシングサイトに誘導するといったものもあります。また、実在する取引先等の人物になりすましてメールを送り、複数回のやりとりを通じて信用を得た上で、相手の関心を引くようなファイル名をつけた不正プログラムを添付するといったケースもあります。

ファイル開封によってウイルスに感染させると、その端末を通じて企業内や組織内のネットワークに侵入し、機密情報を抜き取るというのが主な手口です。

その結果、機密情報や顧客データが外部に流出すれば、企業や組織には大きな損害を与えることとなるでしょう。

【関連記事】

メールやSMSを起因としたサイバー攻撃が増加傾向にある背景や要因、サイバー空間における安心・安全なコミュニケーションのポイントについて解説しています。

標的型攻撃メールによって企業が受ける影響

続いて、標的型攻撃メールが企業へ与えるリスクを三つのポイントに分けて見ていきましょう。

情報が窃取される

これまで見てきたように、標的型攻撃メールでは、マルウェアに感染することによって個人情報や顧客データが外部に流出するリスクがあります。どれか一つの端末が感染するだけでも、その端末を踏み台にしてシステム全体に拡散し、致命的な被害を生み出す可能性があるのです。

また、サーバが感染すると、悪意を持った攻撃者によってWebサイトが改ざんされるといったケースもあります。その結果、企業が培ったブランドイメージに傷がついたり、セキュリティに関する対外的な信用を損失したりすることにもつながるでしょう。

マルウェアの脅威や種類、感染経路や対処方法等について解説しています。

業務に支障が出てしまう

サーバ等がウイルスに感染すれば、最悪の場合はシステムが停止して、業務に支障をきたす可能性もあります。復旧を試みるには原因を調査する必要がありますが、それには多くのリソースを割かなければならないため、ますます大きな負担が生じてしまうでしょう。

取引先等に被害が拡大する

ウイルス感染により業務がストップすれば、取引先等にも被害が広がってしまいます。復旧のために時間がかかれば、業績への影響は避けられません。

例えば、製造業や運送業であれば納期遅れや納品不可、発注・仕入れ不良による極端な在庫不足、欠品による機会損失等、サプライチェーン全体にダメージを与える可能性もあるでしょう。そうなれば、企業の信頼が低下し、その後の経営にも深刻な影響をおよぼします。

サプライチェーンが抱えるリスクや課題解決につなげるためのポイント、情報セキュリティ対策等を解説しています。

標的型攻撃メールの具体的な事例

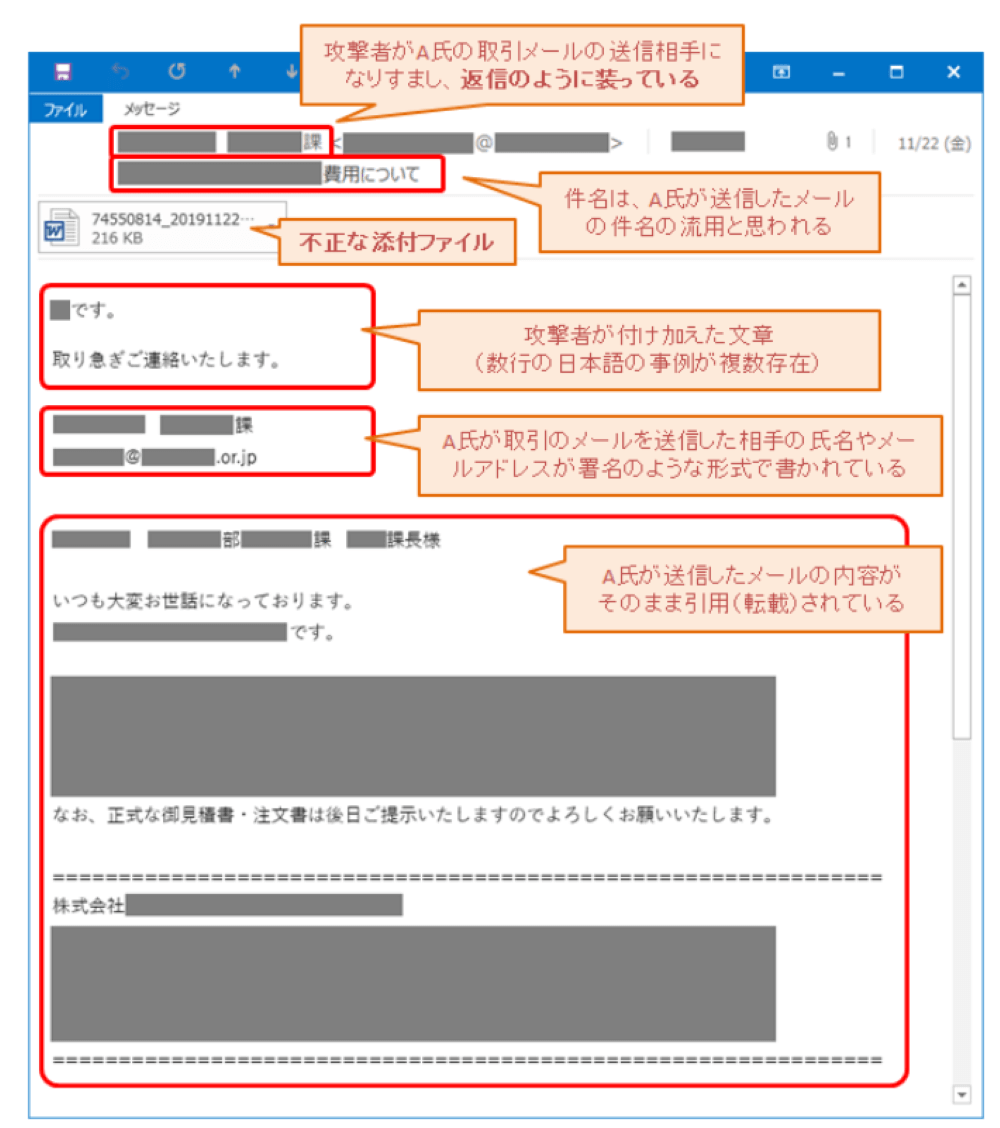

標的型攻撃メールは、実際にどのような形で実行されるのでしょうか。ここでは、警察庁や総務省の資料で紹介されている過去に起こった具体的な事例をもとに、詳しい手口やパターンを見ていきましょう。

ある製造会社の事例では、攻撃者から「見積もり依頼」と称して、添付ファイルを開くように誘導するメールが送られました。添付ファイルのタイトルは仕事上で必要性の高いものと判断でき、メールの内容や文章表現等の体裁も整えられているため、特に警戒していなければ開封してしまう可能性も十分に考えられます。

メール内の添付ファイルを開いたり、リンク先に接続したりすれば、そのまま不正なプログラムに感染し、大きな被害を生み出す可能性があります。添付ファイルの拡張子が「.exe」となっているファイルは、プログラムが記述されている実行ファイルです。

一見するとExcelファイルに似ていますが、ウイルスなどが仕込まれている場合があるので注意が必要です。

【関連記事】

メールを主な感染経路とするEmotetの基本的な特徴や主な攻撃の手口、感染した際に起こり得る被害のほか、感染や被害の拡大を防ぐために講じるべき対策について解説しています。

金銭的な要求を受ける

あるゲーム会社では、社内システムが不正アクセスされ、攻撃者に機密情報を窃取されるという被害が発生しました。そして、機密情報を公開しない代わりに、不当な対価として金銭の支払いを要求されました。

さらにランサムウェアによるデータの暗号化を行い、利用ができない状態に陥らせた上で、暗号化解除のための金銭も要求されました。同社はこの被害により、最大で約39万件の個人情報が流出した可能性があることを公表しました。

また、旅行代理店の事例においては、実在する取引先を装って送られてきたメールの添付ファイルを従業員が開いたことによって、PCと社内サーバがマルウェアの被害を受け、数百万人分の個人情報が流出した可能性があることが判明しました。メールアドレスに実在している取引先の名前を含んだドメインが使われていた上、さらに添付ファイルの名前が業務に関連するものであったため、従業員が不審に感じずファイルを開いてしまったケースです。

そして、公的機関が標的型攻撃メールの被害に遭った事例もあります。組織内における事務の連絡を装ったメールが職員に届き、そのメールを開封したことで端末がマルウェアに感染し、保存していた個人情報の一部が流出しました。

事態が判明してからは、感染が疑われる端末をただちにネットワークから隔離し、セキュリティ会社にマルウェアの解析と除去を依頼しています。感染被害の拡大を防ぐため、組織のすべての拠点においてインターネットへの接続を一時的に遮断する事態となりました。

【関連記事】

不正アクセスがもたらす主なリスクや被害の事例、必要な対策等を解説しています。

IDやパスワードの入力が求められる

悪質なフィッシングサイトに誘導し、ID・パスワード等の個人データを不正に取得する

というのも標的型攻撃メールの代表的な手法です。具体的には、実在する組織になりすましてメールを送り、被害者に添付ファイルやURLを開かせます。

すると、あたかも実在するかのようなWebサイトのログイン画面が表れ、IDやパスワード等の入力を求めます。被害者は正当な相手から正当なWebサイトへ誘導されたと錯覚するため、自身で個人データを入力してしまうという仕組みです。

標的型攻撃メールへの対策

標的型攻撃メールは年々巧妙化しているため、こまめに実態をリサーチし、それに合わせた対策を行うことが大切です。まずは、攻撃に用いられるメールの文例を確認し、どのような対策を行うべきなのかを見ていきましょう。

標的型攻撃メールの文例

標的型攻撃メールでは、正当な取引先等を装い、次のような文面が送信されます。

【標的型攻撃メールの文例】

差出人:○○

件名:見積もりのご依頼

こんにちは。

いつも大変お世話になっております。

先日お打ち合わせした件について、見積もり依頼をさせていただきたくご連絡いたしました。

図面を添付いたしますのでご確認をお願いいたします。

添付ファイル(見積もり依頼等のタイトル)

このように、文面だけを見る限りは、正当な相手からの適切な連絡であるかのように感じてしまう部分があります。被害に遭わないためには、「身に覚えのない差出人から送られてきた添付ファイルやURLは開かない」「疑わしいメールは開封前に上司や同僚に相談する」といった基本を徹底することが重要です。

また、場合によっては過去にやりとりした相手のデータを窃取し、差出人等の情報に不正利用するケースもあります。業務でやりとりしている送信者、よく使われている件名や宛先等を真似て作成されることもあり、受信者を騙す方法も巧妙になっているのです。

見覚えのある差出人であったとしても、「しばらくやりとりがなかった相手から突然添付ファイルつきのメールが届いた」「脈絡のない内容のメールが届いた」といった場合には警戒が必要です。

水際における対策

被害のリスクを遠ざけるためには、メールのフィルタリングサービスやマルウェア対策ソフトを使い、不正なメールの侵入そのものを防ぐことが大切です。ただし、システム上の対策は大きな効果を発揮する一方で、必ずしもすべての不正メールをせき止められるというわけではありません。

そのため、実行形式の添付ファイルは開かないなどの社内ルールを整備し、従業員自身に警戒してもらうことも肝心です。

被害を防ぐための対策

万が一、ウイルスに感染してしまった場合は、速やかに情報セキュリティポリシー等で定められている窓口へ報告・連絡・相談をしましょう。特に、社内から重要な情報が外部に送信されれば大きな被害につながるため、その前段階で被害を食い止めなければなりません。

具体的には、「外部への不審な通信を見つけて遮断する」「サーバ等のログを日常的に取得して定期的にチェックする」「データ流出のリスクに備えて暗号化しておく」といった対策が挙げられます。

従業員への訓練の実施

被害を防止するには、従業員へのセキュリティ教育も欠かせません。研修等を通じて、典型的な手口や不正メールの対処法、開封してしまった場合の相談先等を周知徹底していくことが予防につながります。

標的型攻撃メールの手法は今後も変化していく可能性があるため、定期的に最新の情報を確認し、新たな事例や手口に合わせて研修を重ねていくと良いでしょう。

まとめ

標的型攻撃メールは、特定のターゲットに狙いを定めて不正なメールを送り、ウイルスへ感染させるサイバー攻撃です。従来では官公庁や大手企業が主なターゲットとされてきましたが、近年では地方公共団体や中小企業も被害に遭うケースが増えています。

標的型攻撃メールでは、正当なメールを装って不正なファイルやURLを開かせ、ウイルス感染によって嫌がらせや社会的信用の損失、金銭の要求等へつなげるのが主な手口です。被害に遭わないためにもしっかりとセキュリティ強化を行うとともに、従業員への周知徹底も図りながら対策を進めましょう。